2023年攻防演习案例丨发现0day!安恒实战利器AXDR横刀立马守护国企平安

战局初开,疑云密布

2023年8月9日晚,某大型国企正在进行重点安全保障,这是现场值守人员的第一个夜班,现场已经紧锣密鼓地投入到了保障中。虽然这天已经有数千条告警,其中也不乏高危告警,但大多数是些扫描爆破类的告警,按照之前的预案进行处置,也显得有条不紊,晚上9:33,值守人员正按现场流程处理着可疑ip,突然,一条有些特别的告警映入他的眼帘:

“-发现可疑事件:远程命令执行攻击

-告警结果:尝试”

按照过往安全分析研判的经验,在重点保障期间,扫描和爆破应该是出现频次最高的告警,相对的,这一类型的告警处理起来也最容易,封禁了对应的可疑ip大概率就万事大吉了。但是,该条名称为“注入攻击”且结果为“尝试”,威胁等级为“高”的告警,不同于之前的扫描爆破类告警,一旦出现,极可能就是真的有安全事件将要发生了。一股不祥的预感在值守人员心中升起。

发现0day告警的原始界面

察敌夜袭,竟是0day

值守人员立刻排查该条告警的详情,首先在各类情报中心排查该攻击者ip——是恶意ip!

“难道系统已经被攻破了?”值守人员不敢懈怠。立刻研判报文内容,果然,请求里面包有明显的构造的恶意命令——ping dnslog网站。

“好像…有攻击成功了。”夜班的人本就不多,值守人员短短几个字,不一会儿研判组,处置组已经全部聚在了一起。至此,战斗的警铃已被拉响,现场已进入战斗状态。

漏洞细节:ping dnslog网站

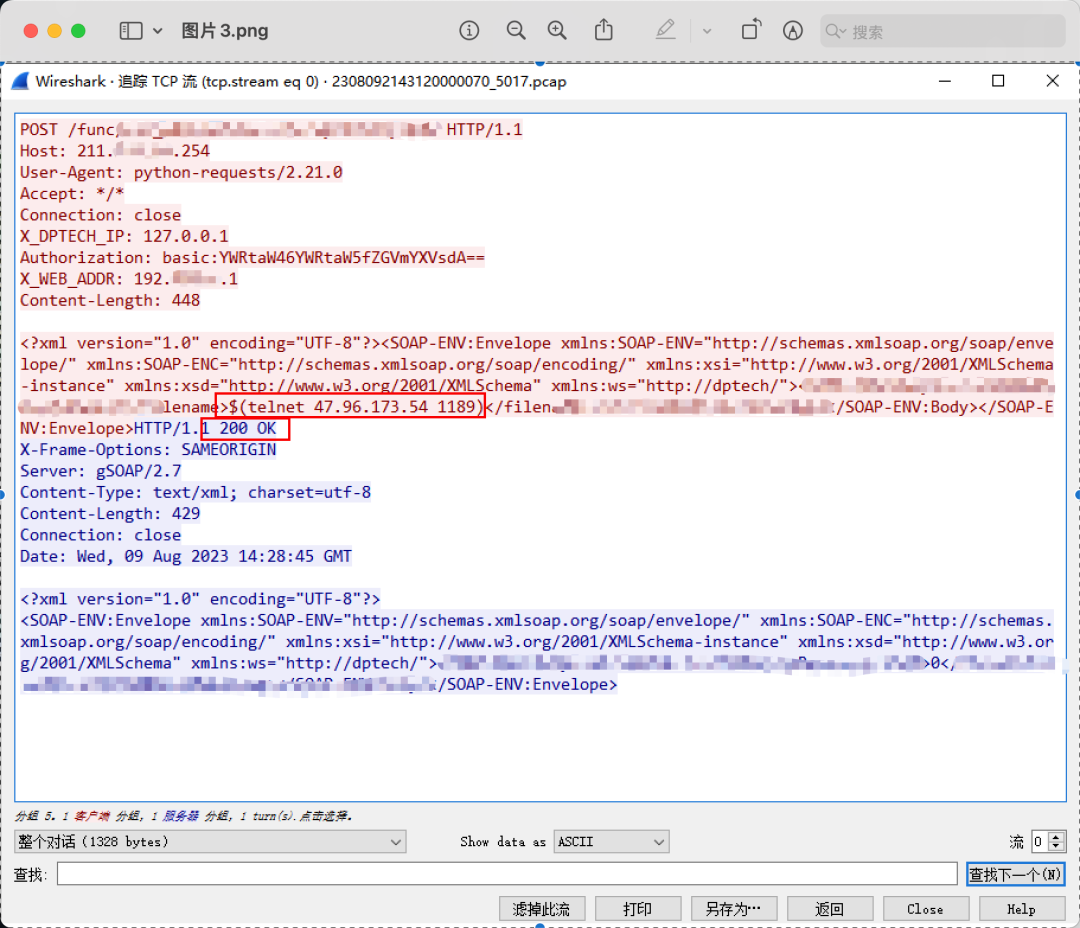

为了进一步确认该请求是否可以执行,研判组使用Burpsuite回放这个请求,发现可以执行,并且更严重的是,本身telent命令没有回显,通过Wireshark抓包发现收到的回包是200,很大的可能已经攻击成功了!

流量分析:确认是真实攻击

接下来,秉持着严谨审慎的态度,研判组又对该条告警进行进一步研判和复测。

研判组成员手动回放这个请求,以确认是否存在这个漏洞,经研判组紧急进行研判,确认攻击事件为成功,复测可以执行命令,也就是说,这是一个0day漏洞!

第一天就发现了0day,这问题不可谓不严重,现场立刻启动1级应急响应,用户也立刻赶到现场,紧急联系对应0day厂商进行修复。同时,通过AXDR联动用户防火墙进行快速封禁处置,防止产生更大的危害。

复测可以执行命令

快速处置,有惊无险

晚上21:51,“ip已经封禁好了”处置组报告。

21:52,“告警列表我设为了30秒刷新一次”安恒值守人员报告,“如果后续没有告警,那应该就没有问题了。”

21:56,随着告警列表的刷新,一次,两次,三次……终于没有出现之前的高危告警,现场所有人悬着的心终于放了下来,安恒的值守人员也靠在椅子上,有惊无险,长舒一口气。

21:58,洗把冷水脸,接下来,就是找线索,找证据,写报告,第二天提交报告,该事件总算是得到了圆满的处置。

AXDR,实战利器

AXDR作为安恒的实战攻防利器,在本次事件的监测分析研判中发挥了举足轻重的作用,成功针对0day漏洞进行了预警,成为了攻防现场的“火眼金睛”,与之形成鲜明对比的是,现场平台仅有AXDR产生了相应告警,友商平台均未产生告警。

AXDR是如何做到这一点的呢?AXDR拥有多年沉淀的威胁检测引擎,对各类恶意报文特征进行了细致研究与分析,结合AI算法,即使没有既有情报,面对0day漏洞的报文特征,依然能够使其无所遁形。此外,与终端深度融合,通过IOA分析引擎以及网端关联能力,可发现未知威胁。

安恒AXDR高级威胁检测与分析系统立足实战,高于实战。

在战前,通过利用AXDR平台的BAS模块对现网环境进行自动化的模拟攻击,验证当前网络的安全防御能力、安全检测能力,并提供安全能力的可视化度量。

在战时,通过对全网流量、终端数据、诱捕数据等进行深度关联分析,实时动态的精准识别安全告警,并提炼出完整的安全事件。

在战后,通过分析平台和诱捕技术,查看攻击者行为,获取攻击者指纹信息,进一步对攻击者进行溯源,识别攻击者身份。

往期精彩回顾

2023-09-12

云安全

云安全 态势感知

态势感知 物联网安全

物联网安全 工业互联网安全

工业互联网安全 安全管理

安全管理 数据安全

数据安全 网络安全

网络安全 应用安全

应用安全 商用密码

商用密码 端点安全

端点安全 新型智慧城市

新型智慧城市 开发安全

开发安全 云原生安全

云原生安全 网络空间靶场

网络空间靶场

运营管理服务

运营管理服务