多家高校DNS服务器遭受攻击?2024新奥门资料应对方法来了

近日,2024新奥门资料MSS安全托管运营团队监测到国内多家高校DNS服务器遭受攻击。2024新奥门资料MSS团队第一时间对攻击情况进行了通告,针对多个受害用户开展应急响应工作,并协助用户恢复网络。

2024新奥门资料MSS安全托管运营团队通过对事件进行深度排查及溯源分析,还原出本次DNS攻击核心过程:

1.攻击者通过技术手段获取目标暴露在公网的DNS服务器IP地址;

2.攻击者对DNS服务器目标发送了大量伪造的DNS请求数据包,进行DDoS反射攻击(DNS攻击数据包的特征:源IP伪造与DNS服务器同网段的IP地址,请求的域名为cqxqjx.com等随机域名)

3.目标DNS服务器在收到请求后,在本地缓存中未发现相关记录,随即发起递归查询,在等待结果中消耗了大量的网络资源。同时,由于数据包中源IP大多为伪造的同网段IP,服务器会发起ARP请求查询对应IP的MAC地址,若同网段中无真实IP响应请求,会造成物理地址获取超时,加剧网络资源消耗。

针对此类攻击,用户可以使用以下防御措施进行应对:

DNS服务器

1.禁止相关域名的解析。通过对目前的攻击流量进行统计,攻击者请求的域名主要为:

b.cqxqjx.com

c.lzn376.com

d.fow757.com

e.wym317.com

2.(临时)对DNS服务器同网段IP或域名进行限速或丢包。

防火墙

(以下以2024新奥门资料明御防火墙DAS- TGFW为例)

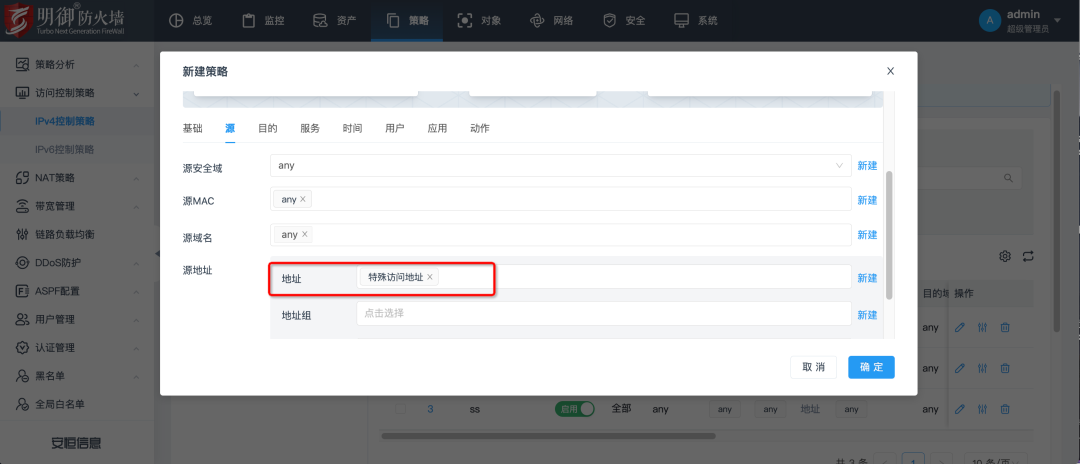

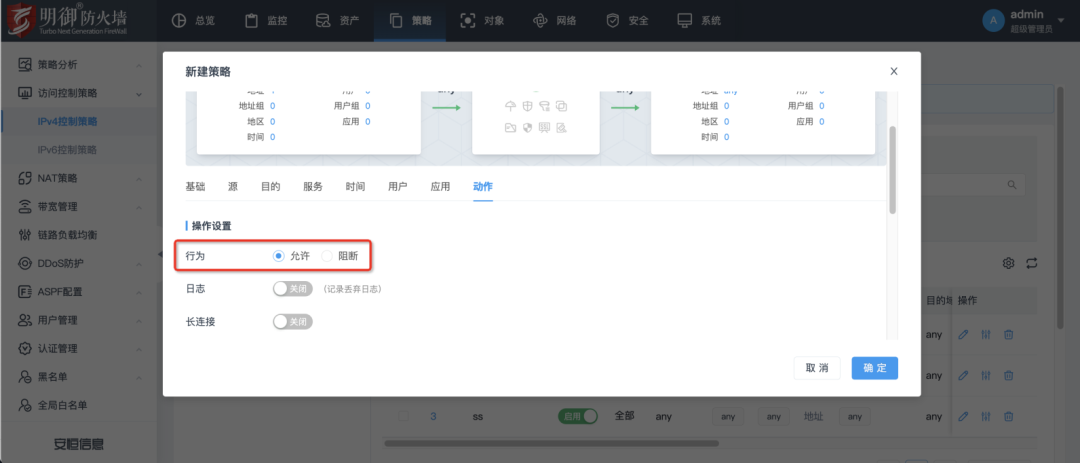

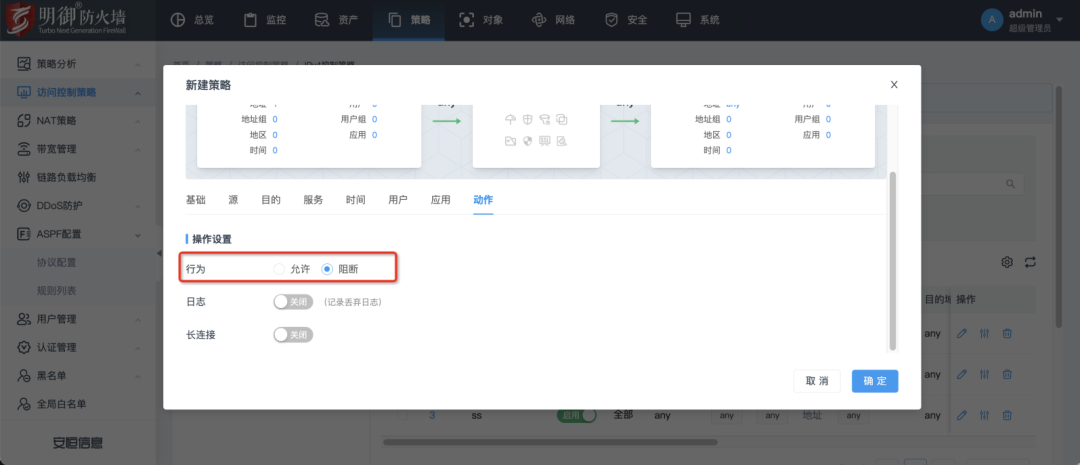

1.配置访问控制策略:默认拒绝所有对DNS的访问,特殊访问需求配置独立访问策略(适用于DNS服务器无需向外暴露)

2.配置访问控制策略:禁止来源于外网,源IP为DNS服务器同网段IP的DNS请求(适用于DNS服务器需要对外开启)。

路由器

1.在核心网络设备上启用uRPF安全校验机制,但要注意网络拓扑、包过滤模式和反向路由表的配置,以确保能够进行正确的验证和防护,避免合法数据包的误拦截。

流量监测

通过流量检测设备对模型、阈值做定制化调整,精准捕获攻击者所请求的高频域名,实现此类攻击的有效检测。

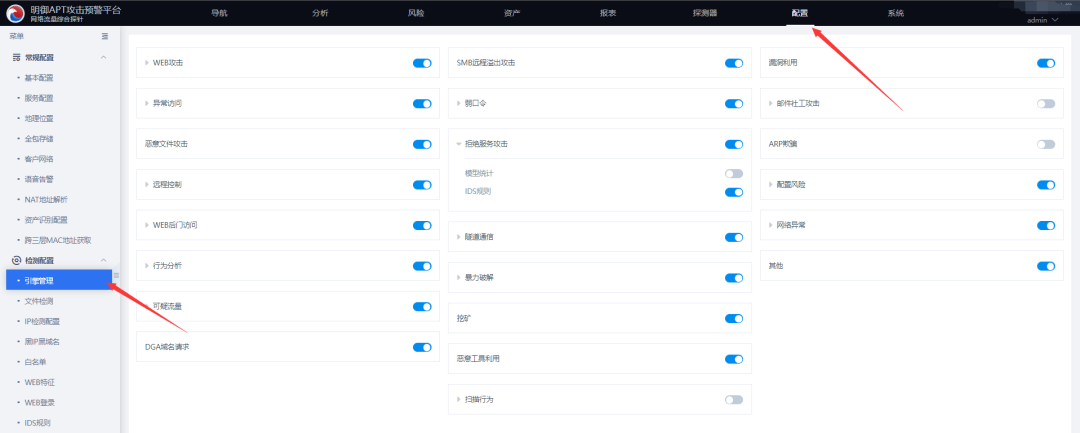

(以下以安恒明御APT攻击预警平台为例,AiNTA流量审计分析系统配置流程相似)

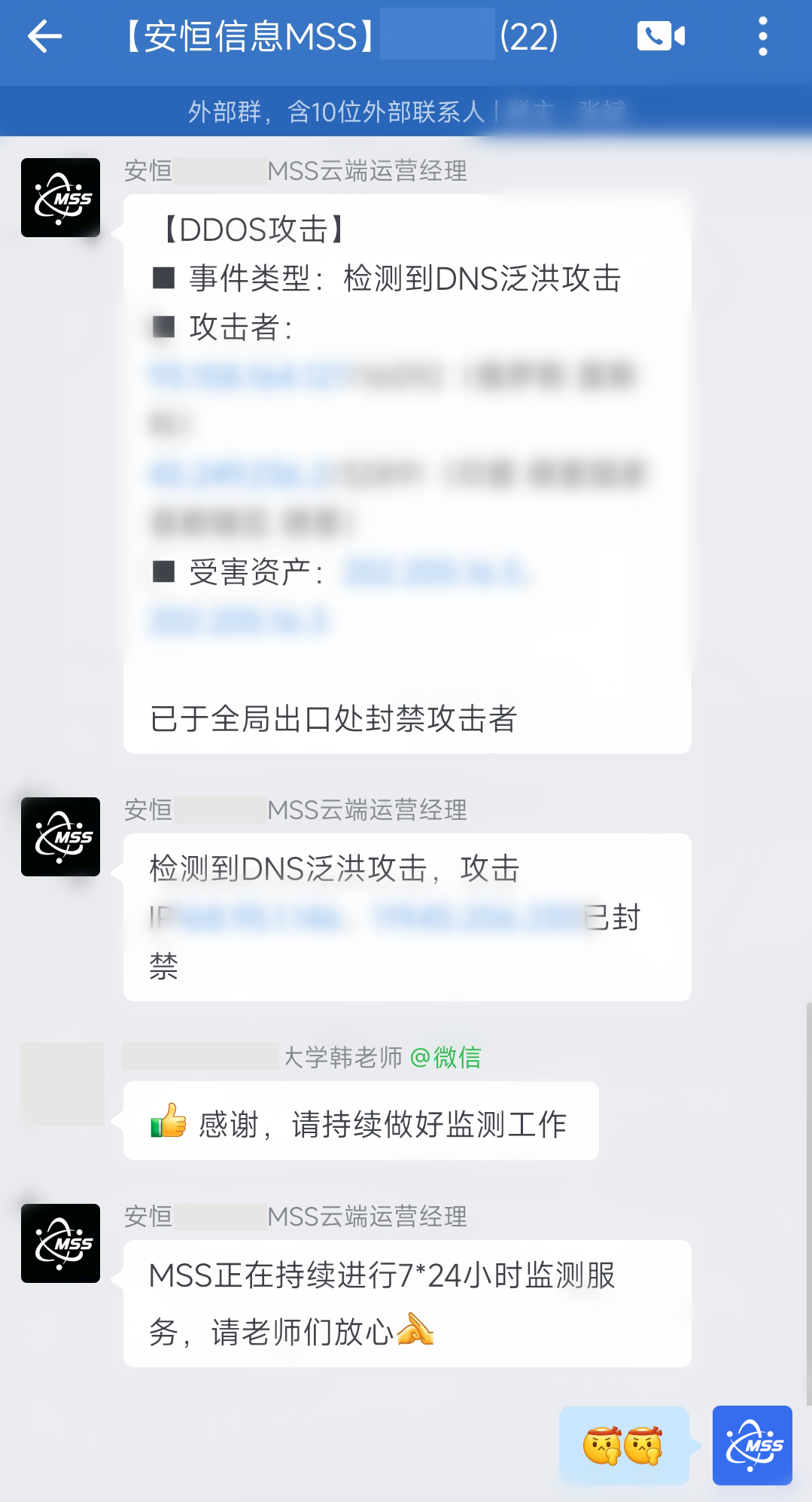

安全托管运营服务MSS

针对正在使用安全托管运营服务MSS的用户,MSS安全运营团队将根据单位流量情况与设备负载状况为您定制化调优DDoS攻击检测模型,并持续进行7*24威胁监测分析,MSS将在监测到真实攻击后第一时间通知给安全负责人,并协助完成事件处理。

同时,MSS安全托管运营团队也支持通过AiLPHA SOAR安全编排与协同响应管理平台,实现多厂商防火墙设备联动,针对类似的DDoS攻击进行联动阻断,或获通过Ailpha内置的安全编排自动化与响应组件,实现自动化响应:

若您对此类攻击现象或设备配置方法有任何疑问,欢迎您随时联系当地2024新奥门资料技术人员。若您需要MSS服务保障业务安全,可随时联系当地2024新奥门资料销售经理获得支持。

AI+安全

AI+安全 数据安全

数据安全 数据基础设施

数据基础设施 态势感知

态势感知 云安全

云安全 基础安全

基础安全 终端安全

终端安全 商用密码

商用密码 软件供应链安全

软件供应链安全 网络空间靶场

网络空间靶场 工业互联网安全

工业互联网安全 物联网安全

物联网安全

安全托管服务

安全托管服务 运营管理服务

运营管理服务