使用零信任理念来缓解OWASP API安全性威胁

API形式与安全趋势

伴随着全球数字经济的浪潮,API已然成为企业数字化转型中连接万物的”钥匙”,可预见API数量将爆炸式增长。与此同时,API攻击也越来越高频出现,对任何一家企业来说又需关注一项新的安全工程。OWASP为强调API安全的重要性,在2019年首次提出了API Security Top 10。后随着安全产业实践加深,于2023年发布了API Security Top 10(候选版)的内容更新。该更新内容进一步强调了API攻击场景与Web攻击的差异化,突出API权限管理、资产管理、业务风控及供应链问题。

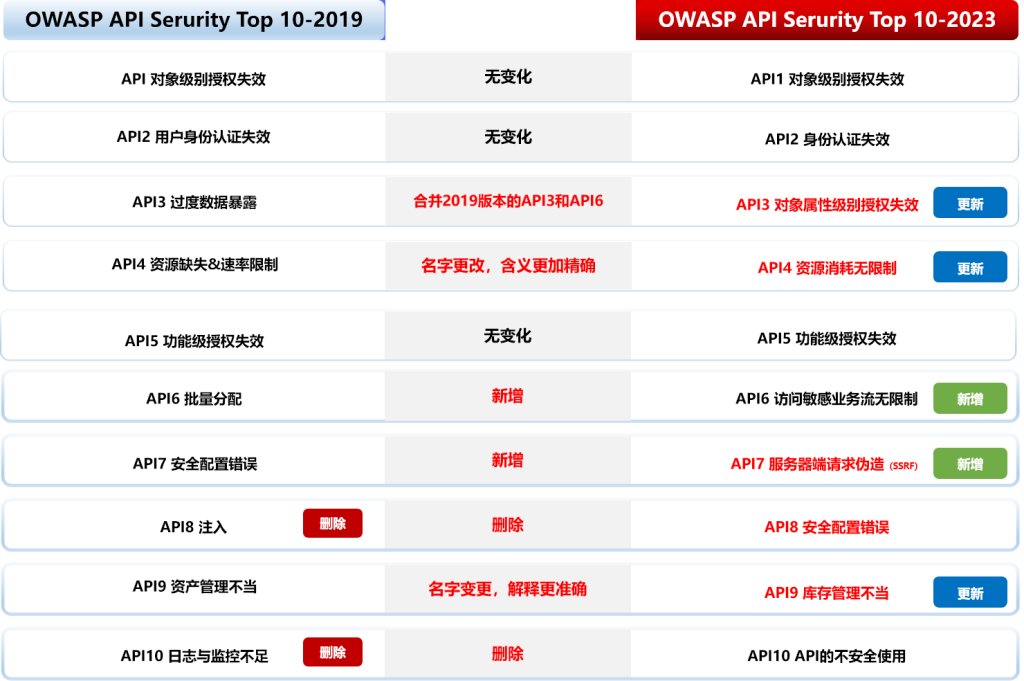

主要变化如下图所示:

新旧版本对比分析

新增的风险

OWASP API Top 10 2023 新增了对敏感业务无限制访问、服务器端请求伪造 (SSRF) 和 API 的不安全使用三类。

敏感业务访问无限制(Unrestricted Access to Sensitive Business Flows)在 OWASP API 2023 年 10 强榜单中排名第 6,缺乏 API 完整的业务视图往往会导致此问题的存在。

服务端请求伪造(SSRF)登上了最新的 OWASP Top 10 Web 应用程序漏洞榜单,今年也进入了 API Top 10 榜单。SSRF 在 2023 API 前 10 名榜单中排名第 7。SSRF 之所以能上榜,主要是由于这些年来SSRF 攻击的显着增加,在现代 IT 架构中,越来越多的容器化组件使用 API 通过可预测的路径进行通信。开发人员还倾向于根据用户输入访问外部资源,例如基于 URL 的文件获取、自定义单点登录 (SSO)、URL 预览等。虽然这些功能增强了应用程序的功能,同样也使利用 SSRF 漏洞变得更加常见。

API 的不安全使用(Unsafe Consumption of APIs)是2023 年榜单中的第三个新成员,排名第 10。与用户输入相比,开发人员更倾向于信任从第三方 API 接收的数据,而当依赖的第三方的API存在风险时将被攻击者利用。

更新的风险

用户身份认证失败(Broken User Authentication )修改为身份认证失败 (Broken Authentication),并且在 OWASP 2023 年 API 前十名列表中仍保持第二名的位置。

损坏的对象属性级别授权( Broken Object Property Level Authorization),在最新列表中排名第 3,结合了数据过度暴露 (API03:2019)和批量分配 (API06:2019)。这两个漏洞都强调需要正确保护 API参数 ,以防止威胁参与者未经授权的访问和利用。

资源访问无限制(Lack of Resources and Rate Limiting )已重命名为资源消耗无限制(Unrestricted Resource Consumption)。以前,重点只放在漏洞上,但现在资源消耗无限制还强调了没有适当的速率限制和其他资源使用限制的后果。

删除的风险

日志和监控不足(Insufficient Logging and Monitoring and Injections)和注入(Injection) 已从 OWASP API Top 10 2023 列表中删除。

零信任赋能API安全防护

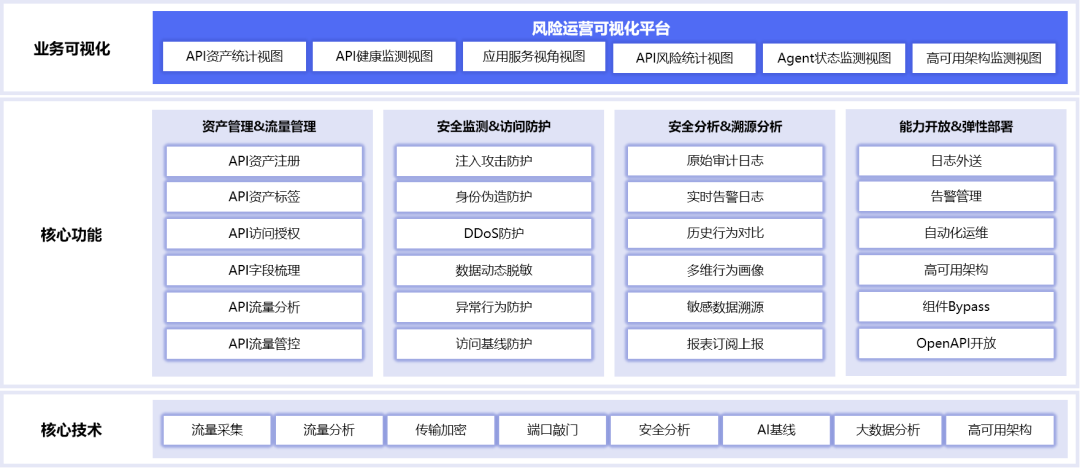

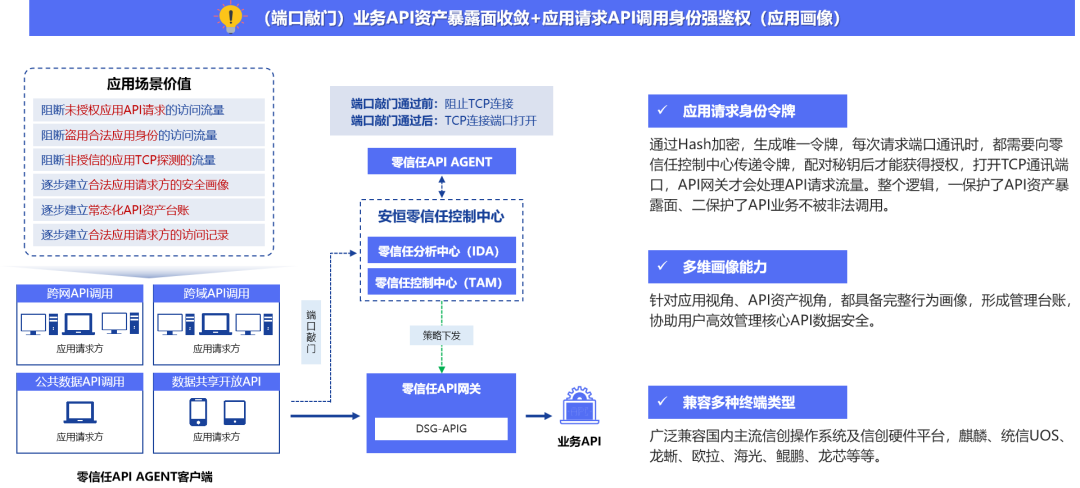

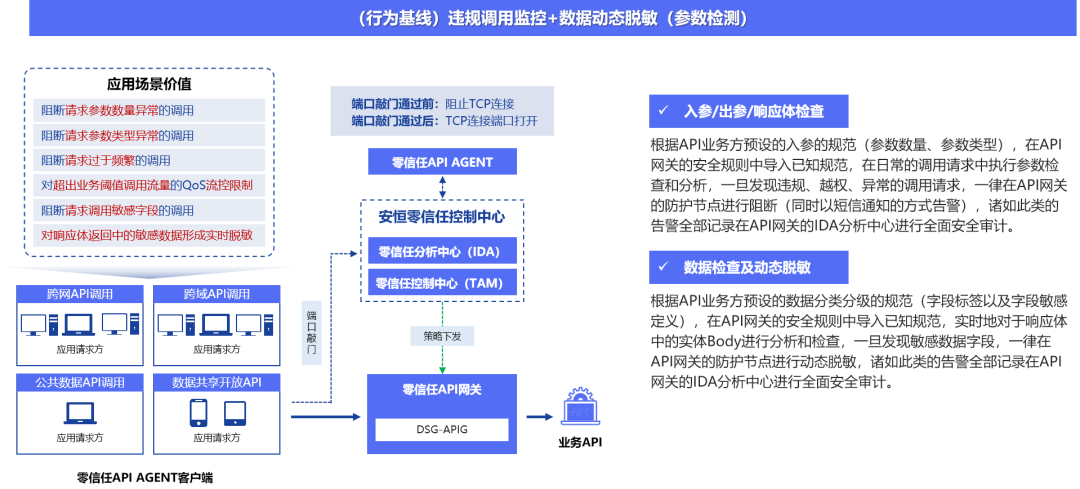

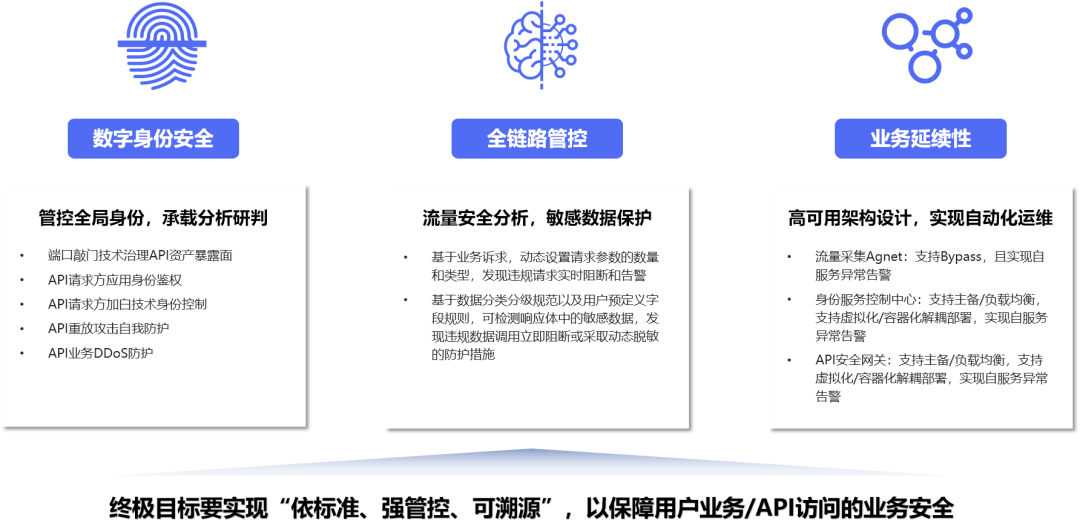

以0代码改造设计交付用户轻量级的Agent,将API业务请求流量转发至零信任API网关,通过流量中携带的身份令牌,确保每一次请求都是被鉴权的,确保调用是安全可靠的,且可实现调用中的数据动态脱敏。通过高性能/高可用架构设计,配合零信任各个核心服务组件/容器设计了异常状态发现、主动巡检等功能,通过Bypass、主备故障切换等业务设计,保障了业务延续性。

对于数据拥有方在开展API业务共享开放场景,在API业务互联网暴露面治理、Oday/NDay漏洞攻击、调用身份动态鉴权、数据分类分级管理、敏感数据识别、动态脱敏性能等多个安全技术细分领域都有非常好的技术创新和实战化价值。

零信任API网关对于API安全风险带来加强

身份认证失效

(Broken Authentication)

从对用户本身的认证,将范围扩展到“人机”身份保护范围,为每一个主机调用设备提供一种加密的、可校验唯一性的数字身份凭证;

对象属性级别授权失效

(Broken Object Property Level Authorization)

通过检查入参/出参以及返回响应体,对于数据级的安全控制,保护数据泄露的风险;

资源消耗无限制

(Unrestricted Resource Consumption)

在所有传入参数和有效载荷上定义并强制执行数据的最大大小,对客户端在定义的时间范围内与API交互的频率进行限制(速率限制)。限制/限制单个API客户端/用户可以执行单个操作的次数或频率;

不受限访问敏感业务

( Unrestricted Access to Sensitive Business Flows)

检测出入参数调用字段、有效识别敏感字段,提供动态脱敏、数据加密等多项能力保障敏感数据不带走的安全目标;

服务端请求伪造

(Server Side Request Forgery)

对API调用的应用身份进行识别以及权限的核查管控,确保身份/权限合一,根据随请求上报的风险及历史行为识别可疑操作;

缺少对自动化威胁的防护

(Lack Of Protection From Automated Threats)

提供 DDoS攻击、重放攻击、SQL注入攻击、爬虫拖库攻击等通用常规攻击防御能力;

存量资产管理不当

(Improper Assets Management)

根据应用令牌指纹、时间、频率、行为等维度的策略限制合法用户的附加访问条件,可自动检测僵尸资产或者长期静默资产提供主动预警,并且通过零信任独有的SPA技术,来实现资产TCP连接的默认拒绝(只授权合法主机的业务请求设备);

AI+安全

AI+安全 数据安全

数据安全 数据基础设施

数据基础设施 态势感知

态势感知 云安全

云安全 基础安全

基础安全 终端安全

终端安全 商用密码

商用密码 软件供应链安全

软件供应链安全 网络空间靶场

网络空间靶场 工业互联网安全

工业互联网安全 物联网安全

物联网安全

安全托管服务

安全托管服务 运营管理服务

运营管理服务