活动版图扩展|我国能源及制造业成FormBook攻击新目标

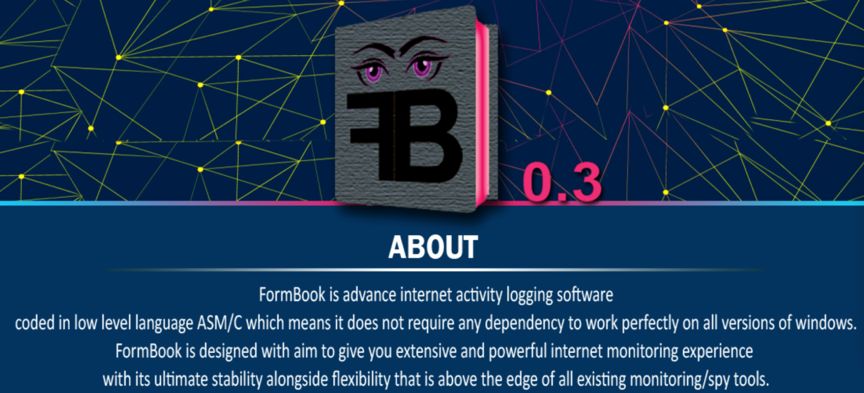

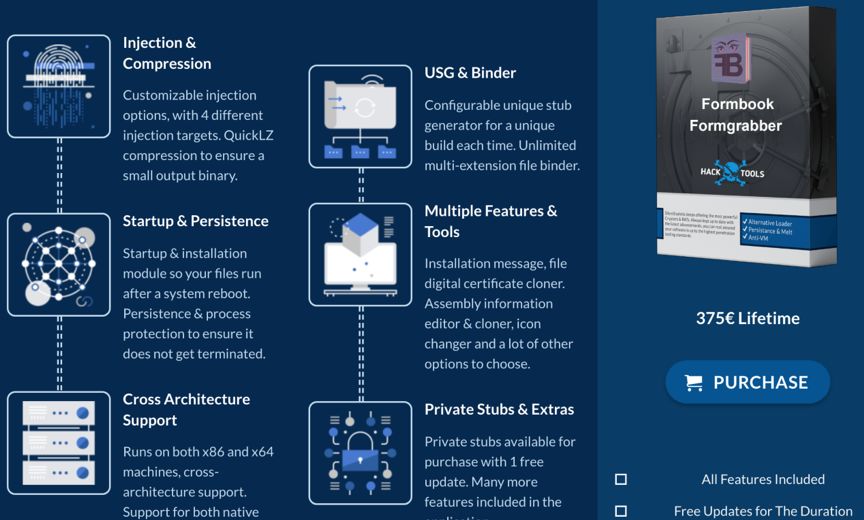

FormBook是一种窃取数据的恶意软件,它能够窃取Web浏览器和许多其他应用程序的数据。自2016年开始,FormBook就被在国外黑客论坛上售卖。

近期安恒威胁分析平台监测到,使用FormBook恶意软件的攻击者又有新活动,我国能源及制造业也都受到影响。

分析:

FormBook的分发活动大多通过网络钓鱼邮件进行传播,在邮件内会附加多种形式的附件。根据监测的情况,近期主要以压缩PE文件的rar压缩文件为主。

如近期捕获到的样本,拼音名称带有迷惑性。

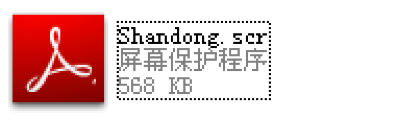

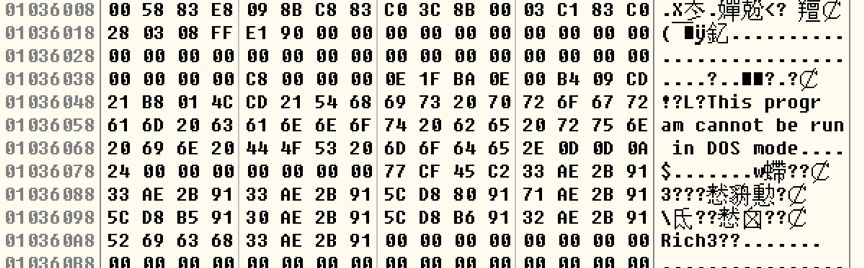

解压后得到一个图标为abode reader的程序。该程序是一个VB5.0的程序,经分析VB只不过是一层外部包裹,

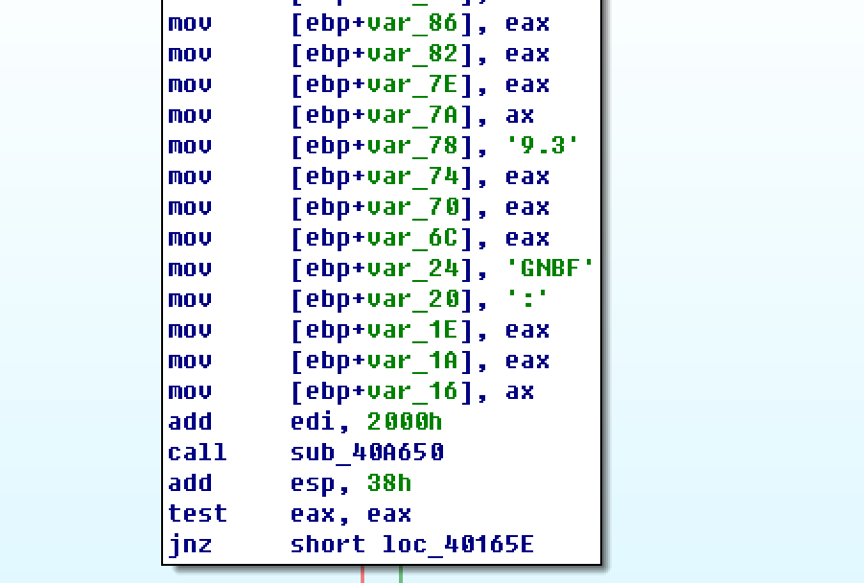

实际载荷为FormBook,

并且该FormBook的木马版本为3.9。(样本在这里不做更多具体分析)。

FormBook在攻击使用时会使用多种不同语言的打包程序进行包裹,如VB,.net,C/C++, Delphi等,并有不同程度的加密混淆及反调试反沙箱技术,从而导致对其检测识别难度增加。

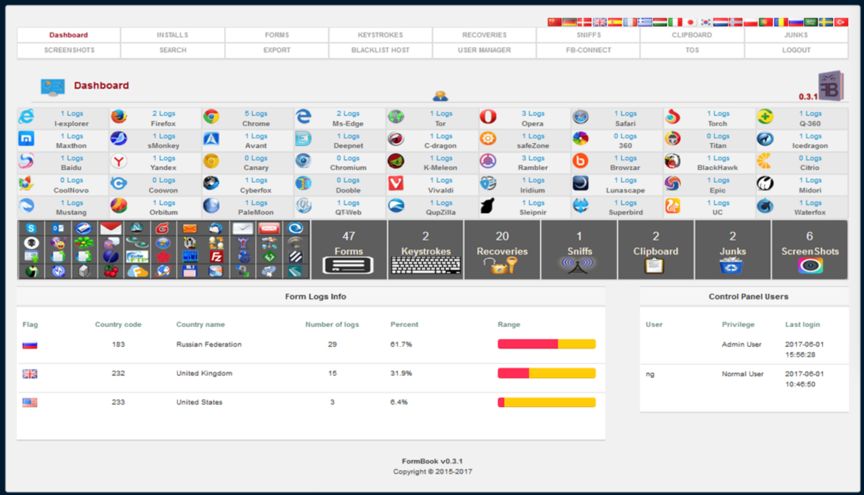

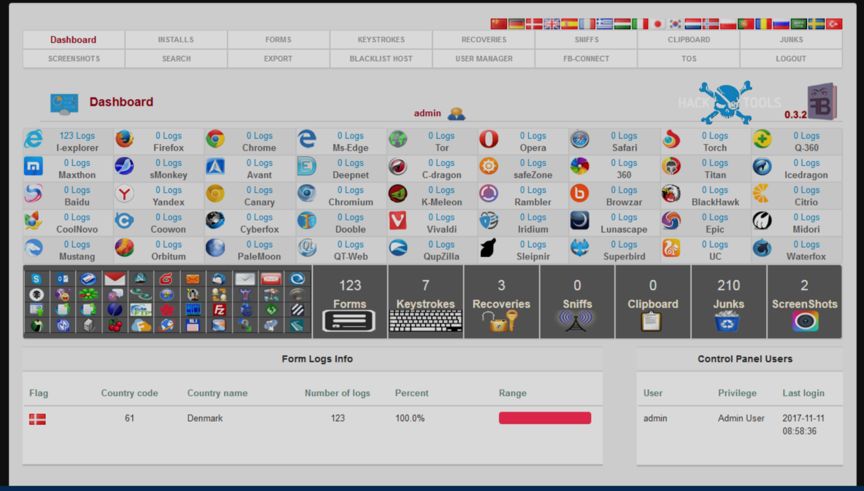

FormBook恶意软件的功能包括以下几点,通过注入各种进程来进行这些恶意操作。

-

按键记录

-

剪贴板监控

-

HTTP / HTTPS / SPDY / HTTP2表单和网络请求抓取

-

浏览器和电子邮件客户端密码抓取

-

捕获屏幕截图

-

Bot更新

-

下载和执行文件

-

Bot删除

-

通过ShellExecute启动命令

-

清除浏览器cookie

-

重新启动系统

-

关闭系统

-

下载并解压缩ZIP存档

FormBook从2016年开始就在国外黑客论坛上进行售卖,但并不直接售卖木马构建器,而只提供操作界面,相当于购买恶意软件即服务,即攻击者可以根据其所需参数购买已编译的恶意软件。

根据捕获到的攻击者邮箱域名还能关联到一些域名和样本,如

-

Obero[.]cc

-

Tjgoldenwheel[.]me

-

Mccoinico[.]com

-

Befairchina[.]xyz

在更早的时间段还有更多的域名。

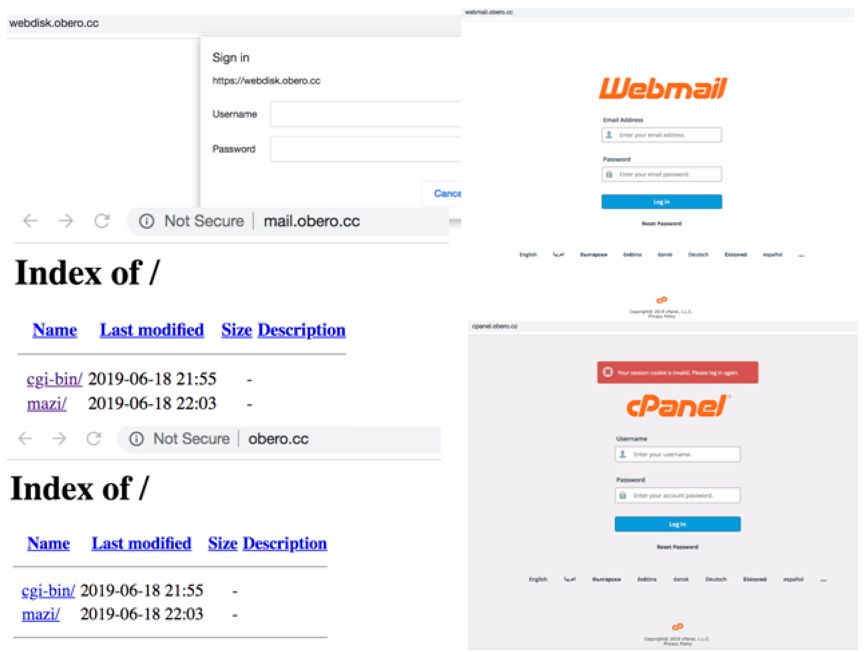

在这些域名下都有类似的子域名,以obero[.]cc为例,包含:

www[.]obero[.]cc

mail[.]obero[.]cc

webdisk[.]obero[.]cc

webmail[.]obero[.]cc

cpanel[.]obero[.]cc

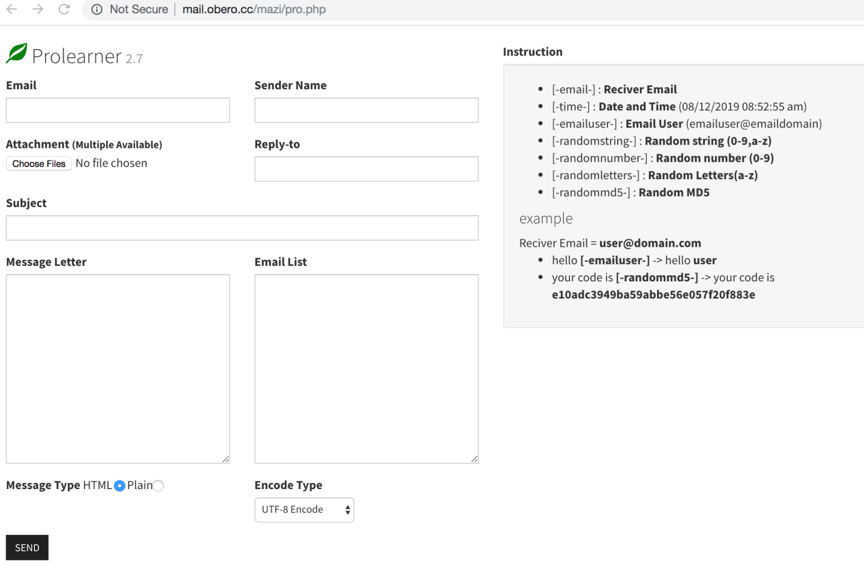

并且可以看到攻击者通过Leaf PHPMailer作为邮件投递的工具。

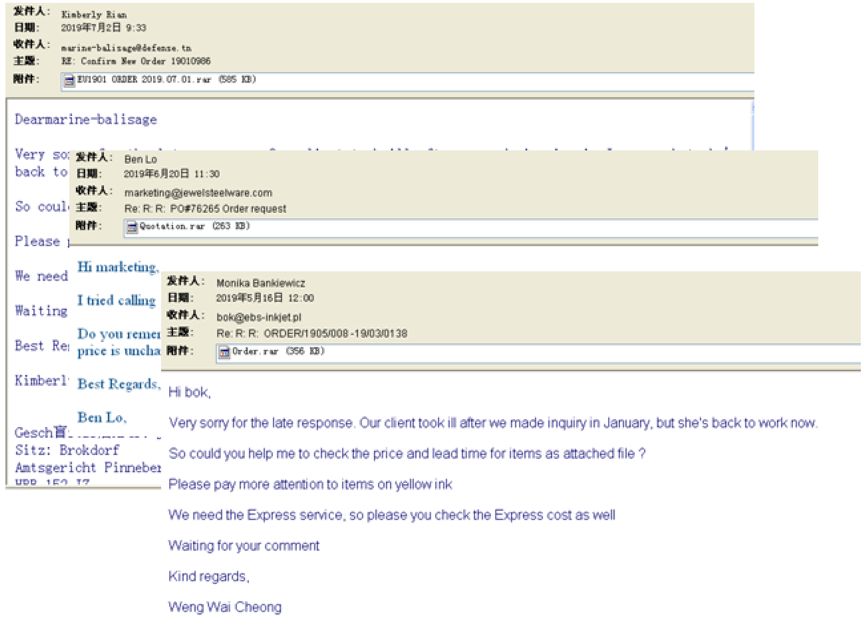

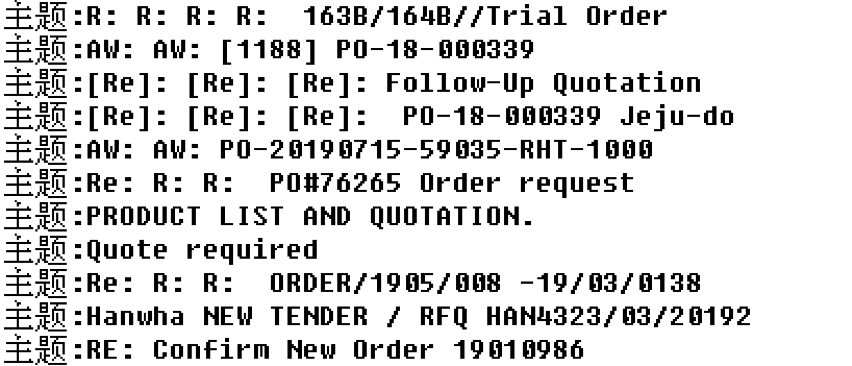

根据一些关联样本,攻击者发送的主题大多围绕ORDER、RFQ,、QUOTATION这些商贸类主题为主,附件名称也会和主题呼应。如:

攻击者的攻击目标主要包括制造类、商贸类的企业,也包括其他行业或组织。

通过邮箱域名的关联发现了一些信息,如与发件域名obero[.]cc关联的样本如:

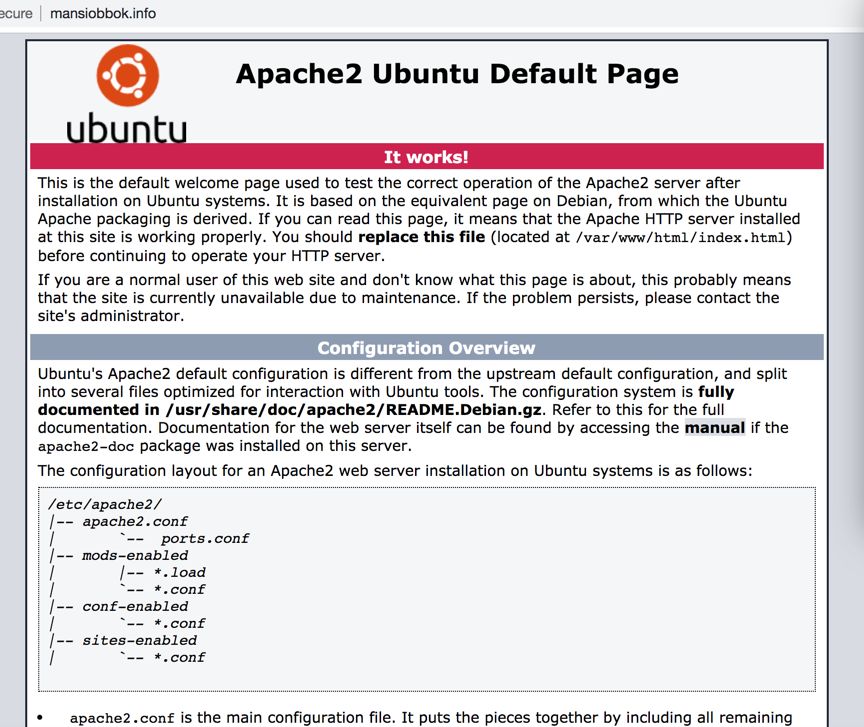

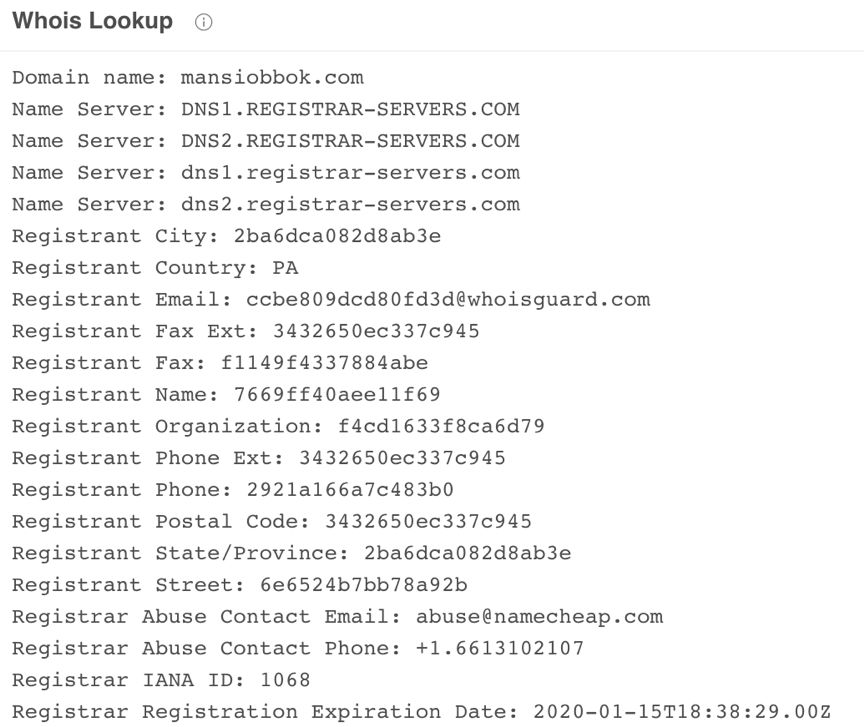

604279.exe(MD5:6872d1e7b16bdba27693e661d6be1644)等会回连许多域名,其中包含真实回连地址,其余起到混淆的作用。分析发现mansiobbok[.]info域名比较特殊,从whois信息看与邮箱域名同在一个地方注册域名,应该为真实的回连地址。

友商曾在2018年初发布过《CVE-2017-8570首次公开的野外样本及漏洞分析》一文,文中攻击组织利用CVE-2017-8570漏洞进行文件投递,投递样本使用的payload为FormBook,并且样本使用VB编写,也是解密出真正的恶意代码注入进程中执行,并且在给出的回连域名中有mansiobbok[.]com这个域名,和我们关联到的mansiobbok[.]info仅后缀不同,查询mansiobbok[.]com的whois信息,发现也是在相同地方注册的域名。

判断这两者存在极强的关联性,推测是同一攻击组织。该攻击组织持续利用FormBook恶意软件进行攻击活动,并且善于将新型漏洞或技术纳入自己的武器库。

防御建议与总结:

企业应当注重培养人员安全意识,不轻易打开未知来源的邮件及附件,不随意点击未知链接,不随意打开未验证可靠来源的文档。及时为信息系统打好补丁。

部署安恒APT预警平台,安恒APT预警平台能够发现已知或未知的威胁,APT预警平台的实时监控能力能够捕获并分析邮件附件投递文档或程序的威胁性,并能够对邮件投递,漏洞利用、安装植入、回连控制等各个阶段做强有力的监测。结合安恒威胁情报系统,可将国内外的威胁数据进行汇总,并分析整个攻击演进和联合预警。

猎影威胁分析团队将持续关注网络安全动态。

AI+安全

AI+安全 数据安全

数据安全 数据基础设施

数据基础设施 态势感知

态势感知 云安全

云安全 基础安全

基础安全 终端安全

终端安全 商用密码

商用密码 软件供应链安全

软件供应链安全 网络空间靶场

网络空间靶场 工业互联网安全

工业互联网安全 物联网安全

物联网安全

安全托管服务

安全托管服务 运营管理服务

运营管理服务