渠道技术大比武|优秀案例展播:电厂网络安全等级保护建设方案

沧海一声笑,滔滔两岸潮

渠道技术大比武落幕后

那些值得回味的案例

总能引发我们不断深思

案例,还原网络安全的真相

案例,穿梭于用户的日常

这次又是什么案例

能让在场评委露出“老母亲般”的微笑

本期我们有请渠道精英山东蜂安云涌代表选手,上台为大家带来《XX电厂网络安全等级保护建设方案》。此方案巧妙的避开了传统行业安全的局限,聚焦于面向公众提供服务或支撑的关键信息基础设施,并结合等保2.0中关于工业控制系统要求,获得了现场专家评委的一致好评。

干货满满,一起学习吧!

项目背景

随着科技的快速发展,通信技术和网络技术逐渐普及和市场化。在电力市场中对计算机网络技术的应用越来越广泛,对网络信息系统的依赖程度也越来越大。

近年来,电厂中系统运行监管、管理、调度等各方面都应用了互联网技术,所以做好电力企业信息安全工作是极为重要的,否则就会出现电力系统运行稳定性和电力保障等多方面问题。因此,确保电力系统信息网络安全,防止黑客和病毒的入侵,促进网络信息技术更好地应用,对于电力企业来说是一项必要的和重要的工作。

面临的安全挑战

# 工业控制网络安全防护能力不足,系统之间缺乏访问控制和入侵防范机制,不能防范非法终端接入网络;

# 由于流程工业生产特点,目前未部署任何工业控制信息安全审计措施,出现信息安全事件没有证据可查、可追溯;

# 由于工业系统特点,大量主机未安装防病毒软件或长期未更新病毒库;

# 大量上位机的操作系统属于老旧系统,漏洞风险严重;

# 工业控制信息安全不能做到统一管理,存在信息孤岛。

XX火电厂网络安全建设方案

1 总体原则

电力业务的安全总体原则为安全分区、网络专用、横向隔离、纵向认证。

2 安全域划分

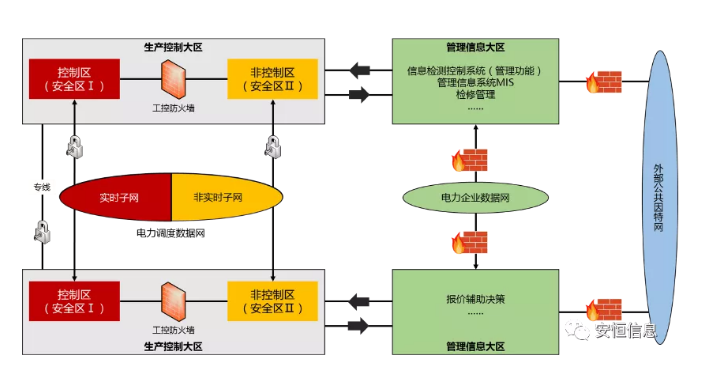

安全域是由一组具有相同安全保护需求、并相互信任的系统组成的逻辑区域,由在同一工作环境中、具有相同或相似的安全保护需求和保护策略、相互信任、相互关联或相互作用的IT要素的集合。因此电力系统可分为生产控制大区和管理信息大区:

3 生产控制大区整体规划

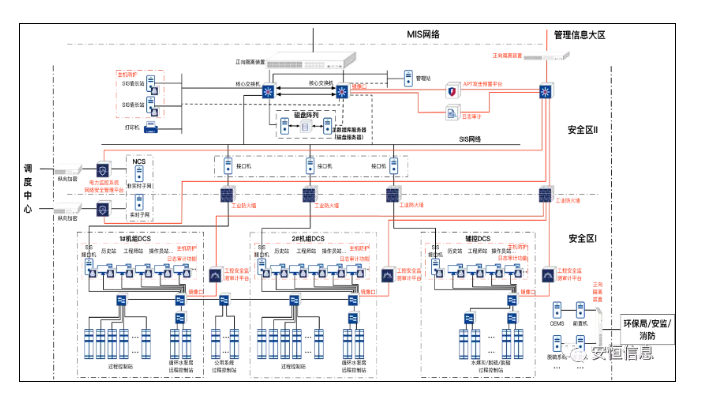

本方案主要是对生产控制大区网络安全建设进行规划如下图所示:

边界隔离1---在生产控制大区与管理信息大区之间设置经检测认证的电力专用横向单向安全隔离装置,隔离强度应接近或达到物理隔离;

边界隔离2---安全区Ⅰ与安全区Ⅱ之间、安全区Ⅰ的各机组监控系统部署工业防火墙实现逻辑隔离、并可以对OPC、Modbus等工控协议报文过滤;

远程传输安全---部署纵向加密认证装置实现发电厂生产控制大区与调度端系统通过电力调度数据网进行远程通信时认证、加密、访问控制等需求;

入侵检测---生产控制大区统一部署一套网络入侵检测系统,检测发现入侵行为,分析潜在威胁并审计;

主机加固---发电厂SIS系统、Web服务器、操作站、工程师站部署EDR实现安全配置、安全补丁、访问控制、勒索病毒防御等功能;

安全运维---部署堡垒机安全运维工具对生产控制大区的设备进行统一安全运维管理。

4 安全运营中心方案

通过建立工业安全运营中心实现资产可视化管理、网络结构可视化管理、生产业务可视化管理、通信数据流模型可视化管理以及运行资源可视化管理,洞察异常,形成全网的安全大数据中心。

←工业资产脆弱性态势

←工业资产脆弱性态势

←工业资产资产安全运维

←工业资产资产安全运维

←工业网络内部横向威胁

←工业网络内部横向威胁

←攻击者追踪溯源

←攻击者追踪溯源

5 产品清单

|

|

产品名称 |

部署 |

|

1

|

工业防火墙 |

安全区Ⅰ与安全区Ⅱ之间、安全区Ⅰ的各机组监控系统 |

|

2

|

入侵检测 |

生产控制大区统一部署 |

|

3

|

主机卫士 |

操作站、工程师站及各服务器 |

|

4

|

堡垒机 |

生产控制大区统一部署 |

|

5

|

安全管理中心 |

生产控制大区统一部署 |

|

6

|

横向隔离 |

生产控制大区与管理信息大区之间 |

|

7

|

纵向加密 |

生产控制大区与调度端系统 |

客户价值

Ø 获得专业的安全评估服务,全面了解安全现状,获得专家级整改建议;

Ø 实现工业控制系统网络统一规划、统一建设、统一维护;

Ø 全面提升企业对网络安全事件应急处理能力;

Ø 建立安全运营中心,实现全天候、全方位网络安全态势感知。

云安全

云安全 态势感知

态势感知 物联网安全

物联网安全 工业互联网安全

工业互联网安全 安全管理

安全管理 数据安全

数据安全 网络安全

网络安全 应用安全

应用安全 商用密码

商用密码 端点安全

端点安全 新型智慧城市

新型智慧城市 开发安全

开发安全 云原生安全

云原生安全 网络空间靶场

网络空间靶场

运营管理服务

运营管理服务