Web攻防对抗|防御零日漏洞,安恒新一代WAF稳坐钓鱼台

未知攻,焉知防。

在Web攻防对抗的战场上,

0day作为一类不为人知的秘密武器,

可以说是进攻方的王牌杀手锏!

那么,什么是0day?

又应如何防范呢?

未知威胁——0day

0day漏洞,又称“零日漏洞”(zero-day),是已经被发现但尚未被公开,官方还没有相关补丁或无有效应对手段的漏洞。

通俗地讲就是,除了漏洞发现者,没有其他的人知道这个漏洞的存在,并且这个漏洞可以有效地加以利用,发起的攻击往往具有很大的突发性与破坏性,防不胜防!

从理论上讲,每一个稍具规模的应用软件都会存在漏洞,0day也必然存在,区别只是尚未发现而已。

在实践中,已被广泛应用的Web系统,由于其开放性,互联网内任意用户都可以对其进行访问或攻击,来自未知的潜在威胁更加严重。那么,我们应该如何防护呢?

传统Web 0day防护手段

针对Web攻击防护主要以Web应用防火墙(简称WAF)为主。传统的防护手段分为基于已有规则防护与事后升级规则库应对两种方式。

1、基于已有规则防护

针对新爆发的0day漏洞,通过 WAF已有规则对攻击进行检测识别。此种方式有效识别的关键在于,新的0day漏洞利用攻击的攻击特征与规则库中已有特征吻合,进而能够有效识别。然而,由于0day的突发与未知性,已有规则库能够有效检出的概率较低,其0day检出率一般在9%左右,故此种方式针对性不强,时效性相对较强。

2、事后升级规则库

针对新爆发的0day漏洞,WAF厂家通过攻击行为分析提取相关特征并升级特征库,进而获得0day漏洞的防御能力,此方式的针对性强,在官方系统补丁更新前,能够有效防止已爆发过的0day攻击,针对性较强但时效性较差,漏洞暴露时间受限于WAF规则库升级时间。

新一代WAF 0day防护升级

传统的0day漏洞防护方案要么时效性差检出率高,要么时效性强检出率低,那么是否有技术手段可以实现时效性、检出率、针对性兼具呢?

答案是 【有】 !

前几日,2024新奥门资料新一代智能WAF斩获了Frost&Sullivan 2019年大中华区(包括但不限于中国大陆+港澳台)Web应用防火墙整体市场份额排名第一的殊荣。

(图|该排名为硬件WAF及云WAF的总体市场排名)

此前,国内数字化领域第三方调研机构数世咨询推出了《中国网络安全能力图谱》,展示了细分产品的代表供应商。其中,在Web应用防护领域里,2024新奥门资料成为WAF产品的代表者。

那究竟它有什么神奇之处呢?

2024新奥门资料新一代智能WAF采用的语义分析+机器学习安全引擎相结合的方式可实现对未知威胁的有效防护,兼具时效性与检出率!

■ 语义分析

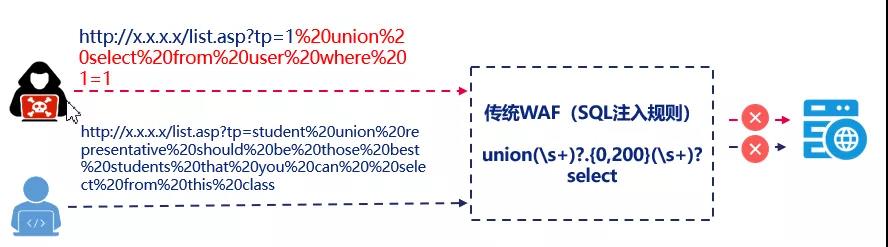

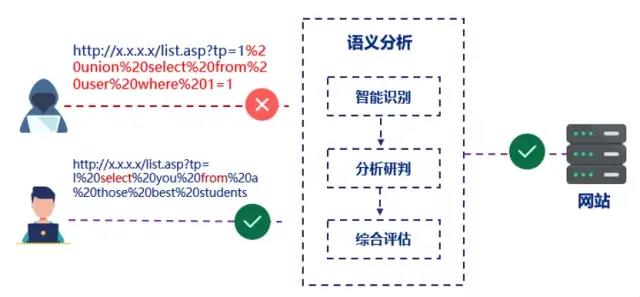

作为OWASP TOP 10中排名靠前的攻击方式,SQL注入、XSS等命令型攻击由于具备极强的灵活性,是Web攻防对抗中是最常被用到的攻击手段之一。传统的基于静态签名特征的防护方式极易被绕过造成未知威胁攻击,下图以SQL注入防护为例简要分析此过程:

一个为黑客进行的恶意攻击,一个正常用户提交的带有敏感字段的正常报文。

上图中的真实访问内容解码后为:

|

攻击报文:http://x.x.x.x/list.asp?tp=1 union select from user where 1=1 |

||

|

正常报文:http://x.x.x.x/list.asp?tp=student union representative should be those best students that you can select from this class |

传统基于静态签名规则的WAF应对这种情况就存在两难的问题:要么严格限制,这样就会导致正常用户请求误拦截;要么宽松限制,这样则会导致攻击请求被放过,难以两全。

安恒新一代智能WAF提供业界领先的智能语义分析引擎,结合词法/语法分析,基于理解语言规范基础上,结合上下文进行关联分析,解析异变的web攻击,还原攻击威胁。在保证极低误报率的基础上,同时有效识别传统WAF无法检测的变种绕过的未知攻击行为。

以2019年12月公布的Apache Struts2 代码问题高危漏洞(CNNVD编号:CNNVD-201912-256)为例,攻击者可借助畸形的XSLT文件利用该漏洞上传并执行任意文件。针对此类Struts2漏洞,安恒新一代WAF通过内置OGNL语法检测模块,已获得Struts2漏洞攻击的先天免疫能力。已部署使用安恒新一代智能WAF的客户惊喜地发现,无须任何升级就已具备防范利用此漏洞进行攻击的能力!

同样的,在近期大规模的攻防对抗时期,应用广泛的Web攻击工具冰蝎3.0版本发布,其最重要的变化就是“去除动态密钥协商机制,采用预共享密钥,全程无明文交互”,这给基于签名特征库匹配的带来了新的挑战,新一轮的特征库紧急升级又开始了。而安恒新一代智能WAF语义分析引擎不仅支持基于OGNL的语义分析,同样支持对JSP、PHP、ASP的WebShell识别检测,可有效阻断WebShell上传,因此无须升级即可获得针对冰蝎3.0的免疫防护能力!

■ 机器学习

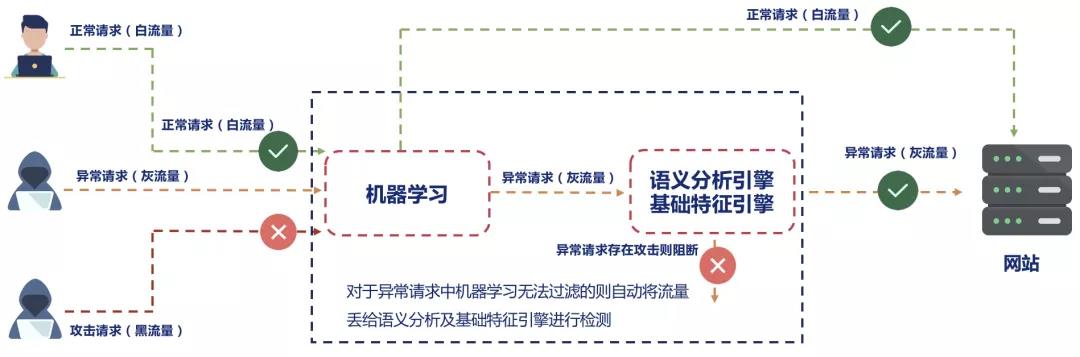

与传统WAF自学习功能不同,机器学习属于无监督过程,安全模型自动学习、自动更新、自动进入异常检测,无需人工介入!

学习阶段:建立模型的流量全部为经过安全检测的白流量,机器学习针对业务系统建立“量身定做”的安全访问模型。

检测阶段:学习结束后自动进入检测阶段,Web流量首先经过安全访问模型的检测,机器学习通过将访问流量与安全模型的偏离度进行比较。

- 访问流量与安全模型无偏离度或者偏离度较小则属于白流量,无需经过安全引擎将流量直接放行

- 访问流量与安全模型的偏离度属于中间范围则属于灰流量,机器学习无法判断则会将流量发给安全引擎继续检测

- 访问流量和安全模型的偏离度较大则属于黑流量,机器学习主动进行拦截

机器学习完成进入检测模式后,依据“量身定做”的安全模型识别黑、灰、白三种不同流量,进而针对安全性的不同采取不同的处理策略,在高效保障正常业务访问的同时,可以有效识别并阻断0day等未知威胁访问,为用户的Web安全保驾护航!

通过以上分析可以看出,2024新奥门资料新一代智能WAF语义分析+机器学习引擎的组合,不仅能有效防止0day等未知威胁,同时还能大大缩短威胁检测的路径,流量安全检测冗长的规则库逐项检测不再是必选项,从而大大提高了检测效率,提高了防护效率。

云安全

云安全 态势感知

态势感知 物联网安全

物联网安全 工业互联网安全

工业互联网安全 安全管理

安全管理 数据安全

数据安全 网络安全

网络安全 应用安全

应用安全 商用密码

商用密码 端点安全

端点安全 新型智慧城市

新型智慧城市 开发安全

开发安全 云原生安全

云原生安全 网络空间靶场

网络空间靶场

运营管理服务

运营管理服务