不要泄露!疑似45亿条国内个人信息泄露背后的数据安全账

2月12日晚,Telegram各大频道突然大面积转发某隐私查询机器人链接。网传消息称该机器人泄露了国内45亿条个人信息,疑似电商或快递物流行业数据。用户只需输入手机号,就可以查询到姓名、手机号和详细的收货地址等隐私信息。

近年来,数据泄露事件频出,每一次数据泄露背后,都是一次、甚至多次不可估算的损失,这些损失不仅来自于被泄露信息的个人,也包括泄露数据的机构,甚至整个国家、社会。

根据IdentifyTheft Research Center中心的数据显示,2022年世界范围的数据泄露事件比2021年增长了14%,其中热门的医疗机构、金融服务公司、制造企业和公用事业企业成为黑客的首要攻击目标。

从表面看来,数据泄露伴随着巨大的经济损失,2022年7月,美国电信巨头T-Mobile 在一份公告中披露,该公司就2021年一起盗取部分客户数据的网络攻击的集体诉讼达成和解协议。T-Mobile 同意支付3.5亿美元来处理集体诉讼原告的索赔。

IBM在2022年底发布的发布的一项企业数据泄漏成本报告显示,近两年来,数据泄漏导致企业每年的平均成本支出超过400万美元。

进入数字时代,作为关键的生产要素,数据的重要性大幅提升,同时因数据安全风险造成的损失也同比例,甚至更大比例的提升。忽视数据安全治理的背后,不仅仅是千百万甚至上亿的经济损失,事故背后为社会、企业带来的无形损失,更是一笔无法评估的“安全账”。这种风险直接成为阻碍数据要素价值充分释放的拦路虎、绊脚石,如何解决这一问题?

2024新奥门资料在实践中发现,数据泄露往往有三种情况:

一、网络攻击

据统计,60%以上的数据泄露是由网络攻击导致的,正因为数据要素的重要性,使得黑客组织热衷于攻击关键部门、大型企业,以达到其经济诉求,或者破坏目的。

二、来自内部

现在各行各业都推进数字化转型,大量员工、开源人员、合作伙伴都可以接触到数据,过程中的管理不当就可能造成数据泄露。

三、在组织之间的流通

数据只要给出去就没有办法拿回来了。虽然这种情况发生比较少,却是阻碍数据要素发展最重要的一个因素。

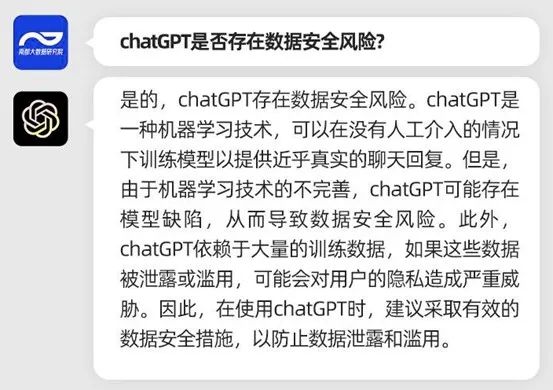

当前火爆一时的AI,其实也存在着数据泄露风险。微软、亚马逊等科技巨头就纷纷提醒员工不要与ChatGPT分享敏感数据。

近年来,《网络安全法》《数据安全法》《关键信息基础设施安全保护条例》《个人信息保护法》等法律的相继落地施行,以及市场监管总局、国家网信办印发的《数据安全管理认证实施规则》《个人信息保护认证实施规则》,为数据保护提供了政策支持,护航数据安全,从而最大化发挥数据价值。

制定安全规划

首先,需要制定安全规划,确定数据安全的边界范围、目标、基本原则以及工作重心;设立专门的组织机构,并细化数据安全管理职责和职能,明确各部门的协同配合和职责划分;建立完整的制度体系。

在数据安全框架体系的基础上,制定纲领、指南与安全实现设计规范以及管理办法。建立完整的数据安全体系,确定面对不同的数据安全风险采用何种技术方式应对,并进行落实。建立数据安全运营体系,使得数据安全工作能够持续的改进优化,保证安全工作长久有效。

梳理评估数据资产

第二步,在数据安全防护工作开展之前,需要进行梳理评估数据资产。包括数据资产运行环境安全评估、数据分类分级以及权限梳理,以便清楚数据资产状况,如数据资产的分类情况,敏感数据的分布情况,访问者来源,访问者本身拥有的权限是否满足最小够用原则。《数据安全法》的第二十一条明确指出“各地区、各部门应当按照数据分类分级保护制度,确定本地区、本部门以及相关行业、领域的重要数据具体目录,对列入目录的数据进行重点保护”。对数据及相关信息进行梳理,对数据进行分类分级,是数据安全重要的第一步。

在对数据进行梳理及分类分级后,需要针对数据不同的安全级别以及不同的应用场景采取不同的防护。

1、对数据的访问登录采取多因子身份验证,按照“零信任”策略进行持续认证,动态访问控制,防止非法访问登录;

2、对开发测试库的数据进行静态脱敏处理,防止敏感数据在开发测试环节的数据泄露;

3、对数据库运维操作,按照敏感数据级别精确到字段级配置精细化访问控制策略、命令审批机制以及动态脱敏处理,防止运维人员对敏感数据的越权访问、恶意操作等;

4、对高度敏感数据进行加密存储处理,保证即使被盗黑客也无法看懂真实数据;

5、对外发的数据植入水印种子保护,确保数据泄露后可有效溯源;

6、对所有的数据库和API访问进行审计留痕,对敏感数据的访问采取更严格的审计策略,做到全流程的完整操作审计;

7、覆盖数据全生命周期,以统一的数据安全管控平台对各探针进行统一纳管、策略打通和态势感知,实时威胁检测,第一时间洞察异常和风险。

建立持续运营机制

最后,数据安全防护是一个长期的工作,应当在做好防护的基础上建立好安全工作的常态化持续运营机制。通过风险识别、安全防护、持续检测、响应处置,IPDR进行可持续改进、闭环管理的常态化安全运营,不断迭代优化数据安全整体防护能力和效果。

云安全

云安全 态势感知

态势感知 物联网安全

物联网安全 工业互联网安全

工业互联网安全 安全管理

安全管理 数据安全

数据安全 网络安全

网络安全 应用安全

应用安全 商用密码

商用密码 端点安全

端点安全 新型智慧城市

新型智慧城市 开发安全

开发安全 云原生安全

云原生安全 网络空间靶场

网络空间靶场

运营管理服务

运营管理服务