史诗级安全漏洞面前,“云上企业”须严阵以待

2024新奥门资料高级应急响应总监季靖评价称:“ Apache Log4j2 降低了黑客攻击的成本,堪称网络安全领域20年以来史诗级的漏洞。”

季靖表示:“Apache Log4j2是一个Java的日志记录工具,但日志框架被大量运用在各种业务系统开发中,比如用来做日志记录、搜集信息。也就是说,Apache Log4j2可以记录用户一些错误信息导致程序崩溃。”

此漏洞“威力”之大,连国家信息安全也受到波及,比利时国防部中招。2021年12月下旬,比利时国防部承认他们遭受了严重的网络攻击,该攻击基于Apache Log4j2相关漏洞,强烈的网络攻击导致比利时国防部的一些活动瘫痪,如邮件系统停机数日。

国防部门如此,普通企业则何如?尤其采用云服务的企业要作何应对?疫情以来大量企业、机构加速数字化进程,成为“云上企业”。传统环境下,企业对自身的安全体系建设拥有更多掌控权,完成云迁移后,这些企业的云安全防护真的到位吗?

工信部2021年12月17日发文提示风险:“Apache Log4j2组件存在严重安全漏洞。该漏洞可能导致设备远程受控,进而引发敏感信息窃取、设备服务中断等严重危害,属于高危漏洞。”

为何一个安全漏洞的影响力如此之大?安永大中华区网络安全与隐私保护咨询服务主管合伙人高轶峰认为:“影响广泛、威胁程度高、攻击难度低,使得此次Apache Log4j2漏洞危机备受瞩目,造成了全球范围的影响。”

漏洞特征:难度低、攻击成本低,意味着Apache Log4j2漏洞将迎来源源不断的攻击者,而应用广泛,则意味着攻击对象众多。

据不完全统计,截至漏洞爆发后72小时之内,受影响的主流开发框架都超过70个。而这些框架,又被广泛使用在各个行业的数字化信息系统建设之中,比如金融、医疗、互联网等等。由于许多耳熟能详的互联网公司都在使用该框架,因此Apache Log4j2漏洞影响范围极大。

除了应用广泛之外,Apache Log4j2漏洞被利用的成本相对而言也较低,攻击者可以在不需要认证登录这种强交互的前提下,可以构造出恶意的数据,对有漏洞的系统,通过远程代码执行攻击。并且,它还可以获得服务器的最高权限,最终导致设备远程受控,进一步造成数据泄露,设备服务中断等危害。

不仅攻击成本低,且技术难度也不高。基于Apache Log4j2漏洞的攻击者,可以利用很多现成的工具,稍微懂点便可以构造更新出一种恶意代码。简而言之,攻击者的门槛低、学习成本低。

对于这个漏洞,安永大中华区网络安全与隐私保护咨询服务主管合伙人高轶峰警示称:“没有及时认真应对此次Log4j2漏洞危机的企业,或将面临着网站篡改、服务中断、数据泄漏等风险。尤其是数据泄漏事件,其成本对企业来说可能是毁灭性的,其中必然涉及直接销售损失、合规罚款、对员工生产力影响和长期的商誉损害。数据泄漏事件一旦发生,监管部门必然会进行罚款并提出整改要求,严重的会导致失去业务资质以及刑事指控。”

与“大流感”相似之处在于,Apache Log4j2漏洞已经产生“变种”。除了先期公布的漏洞CVE-2021-44228,在2021年12月29日,又发现新的漏洞CVE-2021-44832。而在漏洞曝光和初期修复后,又衍生出大量针对性的攻击变种,实在是应接不暇。

一方面,漏洞在出现不同的“变种”;另一方面,攻击者也在寻找新的漏洞利用模式。因此,业内人士普遍预计Apache Log4j2漏洞带来的影响长期存在,甚至有专家预计将持续十年。

攻击者的攻击方式,多种多样。比如攻击者获取服务器最高权限后,可以将其变为傀儡机,进行免费挖矿的矿机,从而通过获取区块链货币获利。

另外,攻击者也可能在系统代码里留“后门”(即指绕过安全控制而获取对程序或系统访问权)。举个例子,一家IT供应链企业,为企业、机构做软件开发,若没有及时修复漏洞,其整个IT供应链都有可能被污染掉,若是核心涉密机构IT系统被留“后门”,后果可谓不敢设想。

传统模式下,安全人员可以在本地进行检测、打补丁、修复漏洞。相对于传统模式,“云上企业”使用的是云计算、云存储服务等,没有自己的机房和服务器。进入云环境,安全防护的“边界”不复存在,对底层主机的控制权限也没有本地那么多,同时还多一层虚拟化方面的攻击方式。面对这场史诗级的漏洞危机,“云上企业”怎么应对呢?

特别是受疫情影响下,大量企业、机构开启数字化转型,从本地服务器迁徙到云服务器。短时间内完成云迁移,企业很可能缺乏对应的云安全管理能力成熟度;同时,往往也面临着安全能力不足、专业人手紧缺等情况。

在2024新奥门资料高级产品专家盖文轩看来:“企业上云之后,传统的网络安全风险依然存在,此外,还会面临新的安全风险,比如用户与云平台之间安全责任边界划分等问题。另外,传统的硬件设备可能不适用于云环境,因此需要针对特殊情况部署相关安全服务。”

而在安永大中华区科技风险咨询服务合伙人赵剑澐看来:“面对快速上云,企业急需搭建满足自身业务发展与管理要求的安全保障体系。”

对于“云上企业”,究竟是选择云服务商提供的原生安全服务,还是另寻第三方专业的安全服务商呢?

目前,即使是高度自动化的云原生安全方案,也无法做到完全自主自治,仍然需要合格的云安全服务的专业团队参与。高轶峰强调,对于中小型企业,选择满足资质的第三方专业安全机构,能够保证服务的独立性,保障工作顺利开展及服务质量。

盖文轩认为:“网络安全服务的时效性是非常关键的,如果安全事件发生后,能够一个小时快速响应,还是几个小时甚至一两天响应,差距是很大的,客户承担的风险和损失是持续的。选择第三方安全机构专业性更强,云服务商兼容性更好。”

云服务商原生安全服务与第三方安全服务并非二选一。

赵剑澐认为:“在企业安全防护体系的构建中,企业应结合自身安全管理经验,从计算层、网络层、数据层以及安全管理层,考量安全实践,量体裁衣,选择适合企业的安全服务,以构筑全栈安全。”

目前,最常见的攻击就是分布式拒绝服务攻击DDoS,这种攻击使目标电脑的网络或系统资源耗尽,使服务暂时中断或停止,导致其正常用户无法访问。一般情况下,遭遇DDoS攻击,可以在评估攻击访问量、带宽、严重等级后,联系云供应商或者互联网服务提供商,购买对应的防护服务,进行紧急缓解。运营商及云供应商,通过增加服务实例,扩充带宽,识别并丢弃恶意流量等方式应对DDoS攻击。

若是遭遇其他类型更有针对性的攻击,譬如账号爆破、网站内容爬取、薅羊毛、网站篡改等等,则需要安全专业人员、第三方安全服务商等共同应对。

对于“云上企业”而言,安恒玄武盾便是典型的云防护平台,其帮助用户在传统网络边界消失的云环境或大规模数据中心的高并发海量业务流量环境下,抵御网络层至应用层攻击。比如最为普遍的DDoS攻击,玄武盾可依靠DSLB引擎进行防护,单引擎最大可防护80G攻击。

赵剑澐总结称:“优秀的安全实践‘宜未雨而绸缪,毋临渴而掘井’。”

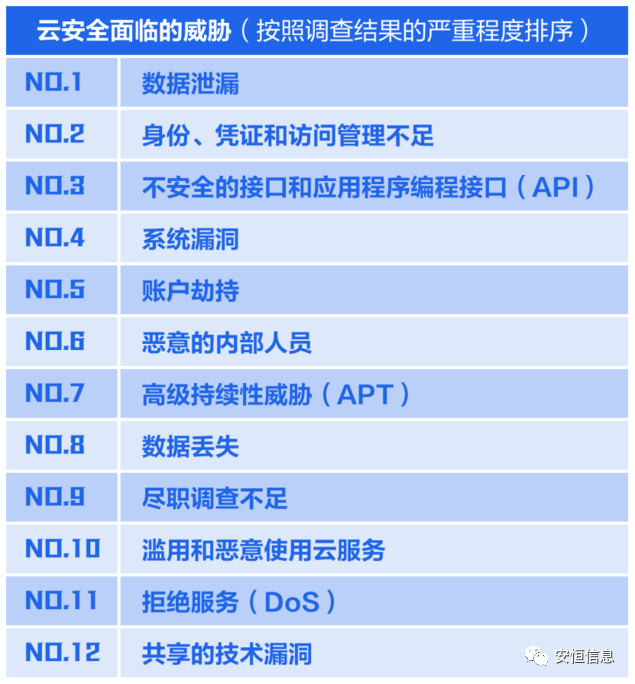

资料来源:CSA

资料来源:CSA

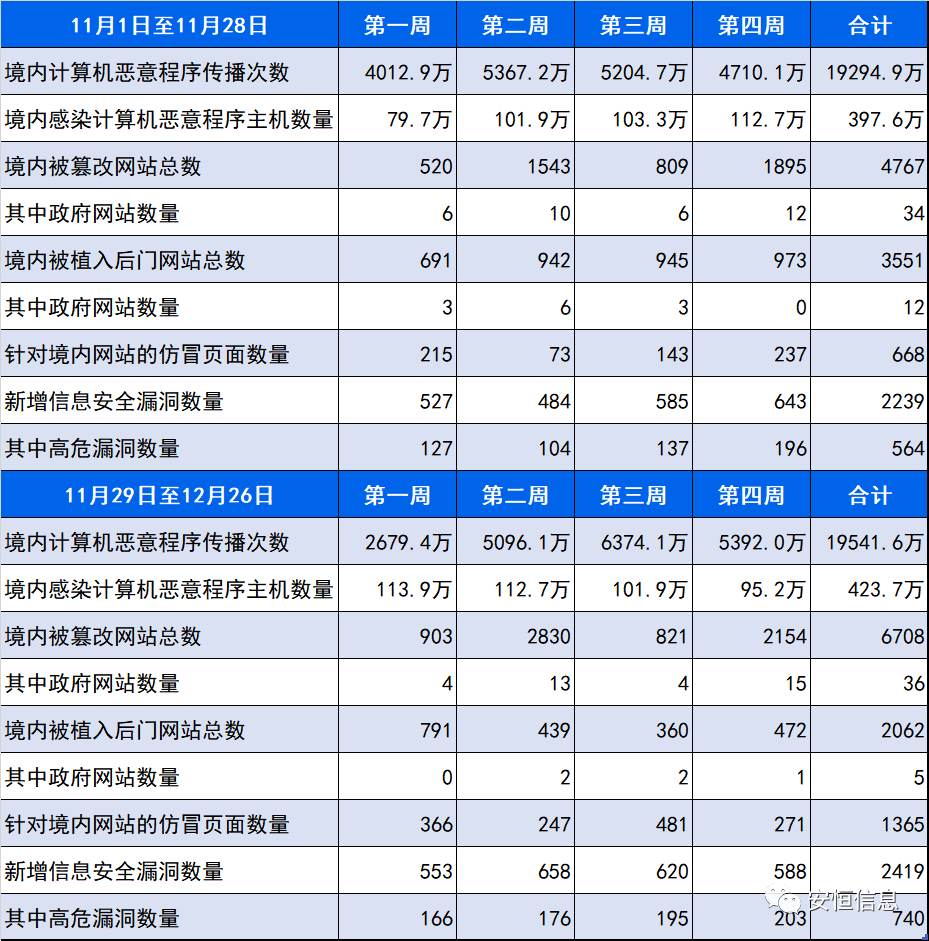

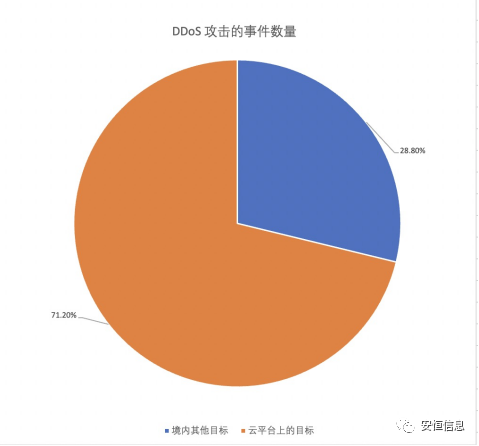

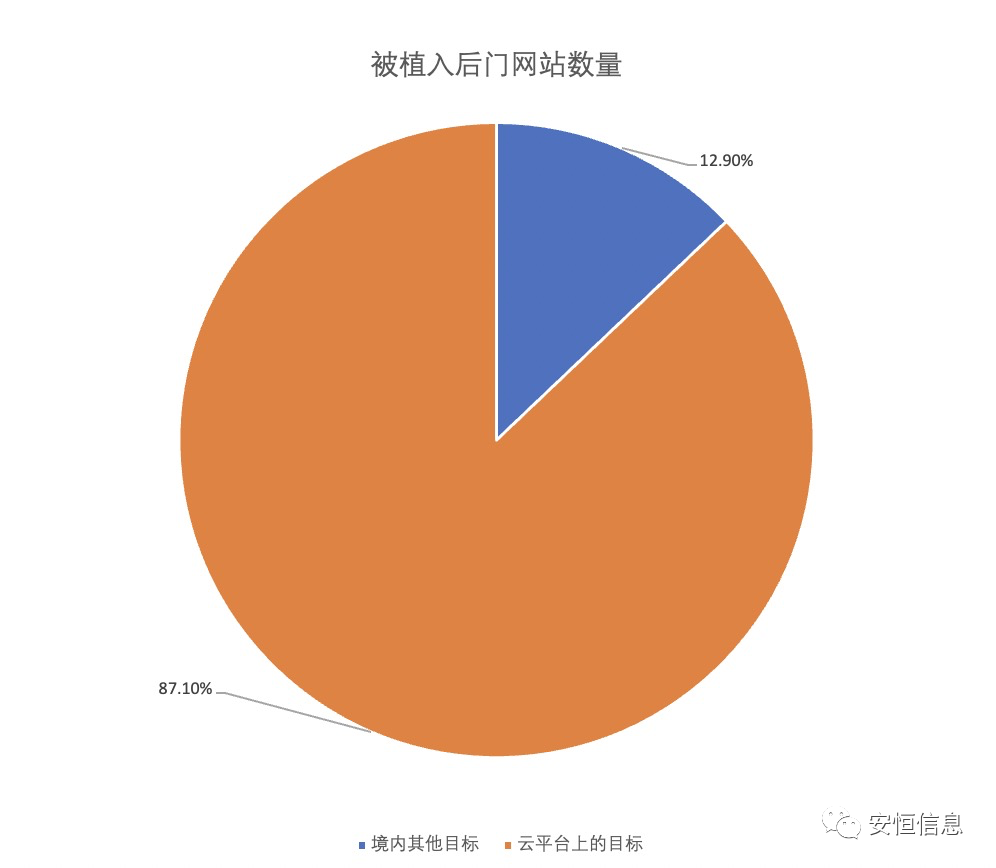

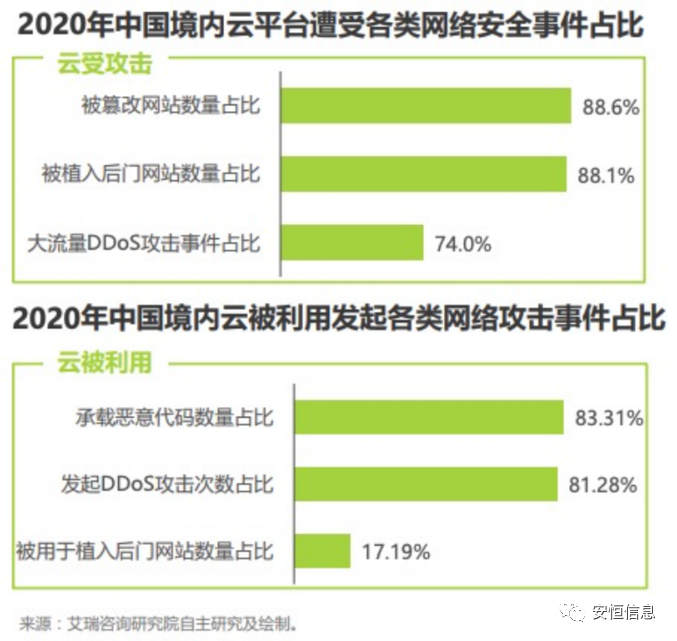

发生在我国云平台上的各类网络安全事件数量占比仍然较高,其中云平台上遭受大流量 DDoS 攻击的事件数量占境内目标遭受大流量 DDoS 攻击事件数的 71.2%,

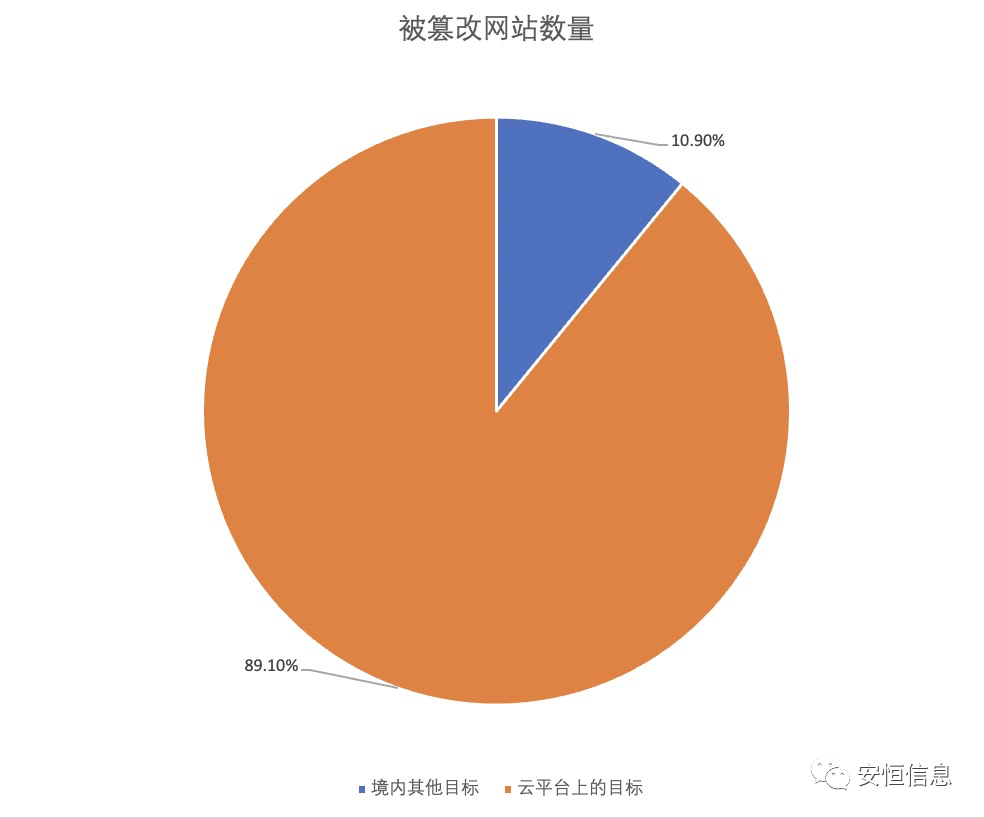

被植入后门网站数量占境内全部被植入后门网站数量的 87.1%,被篡改网站数量占境内全部被篡改网站数量的 89.1%。

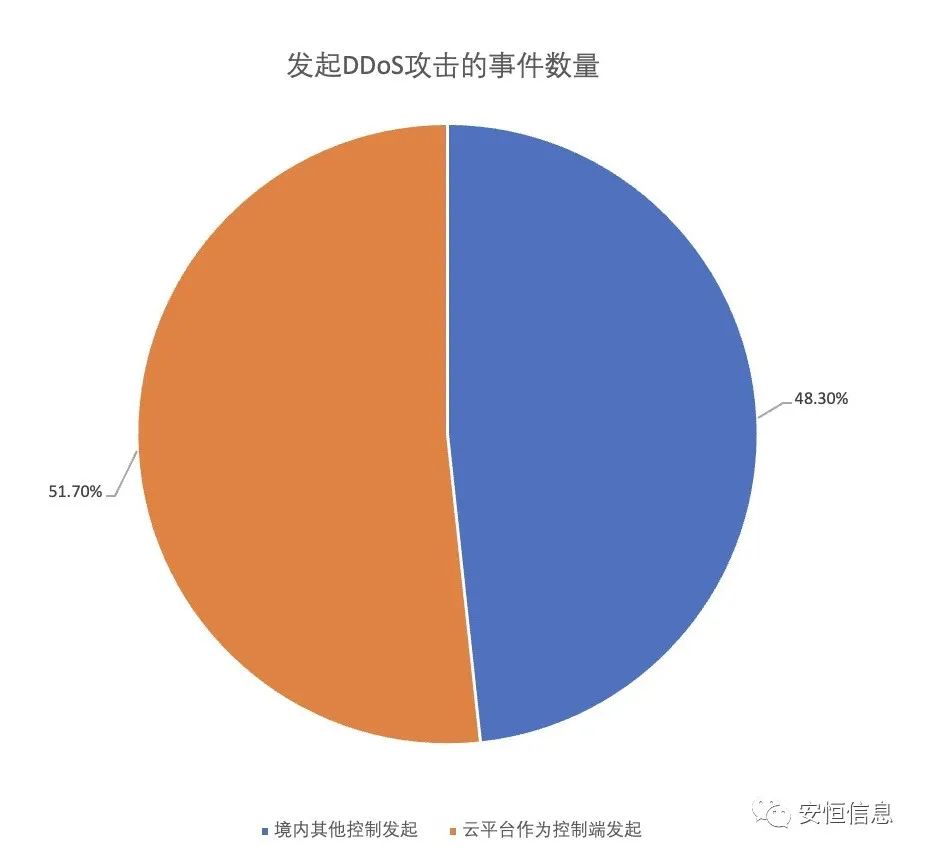

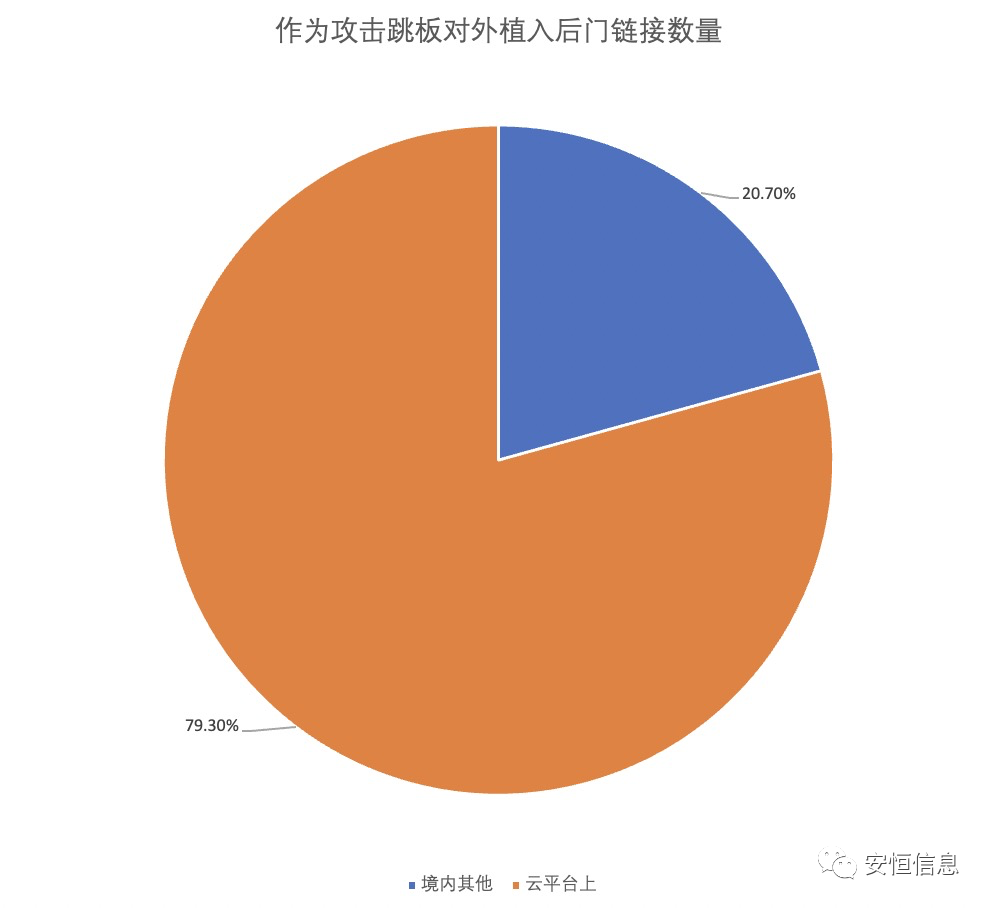

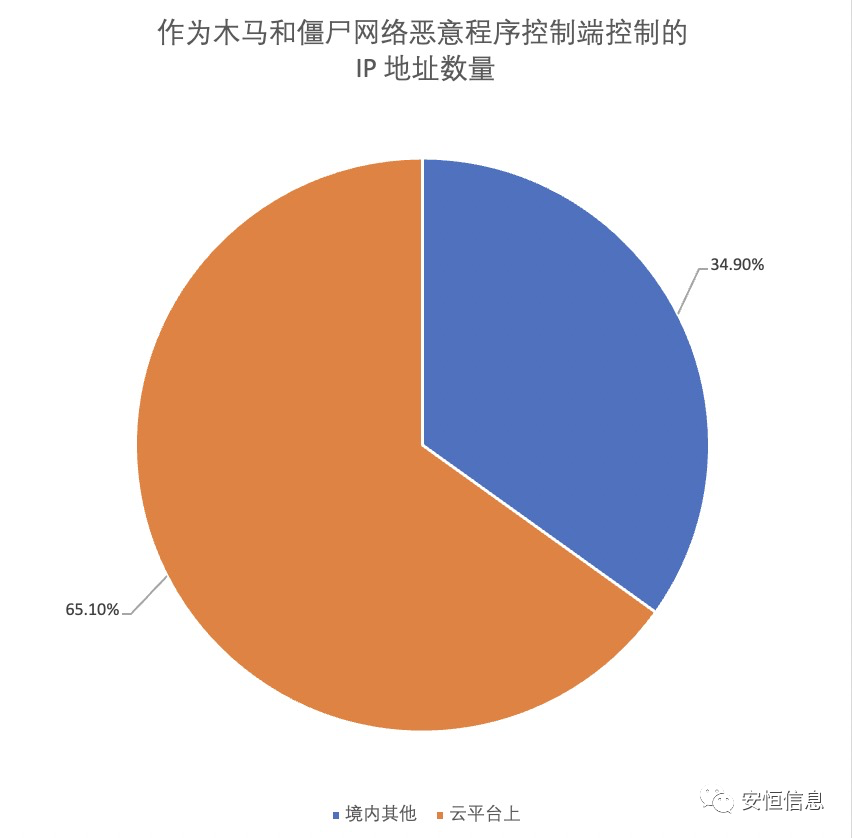

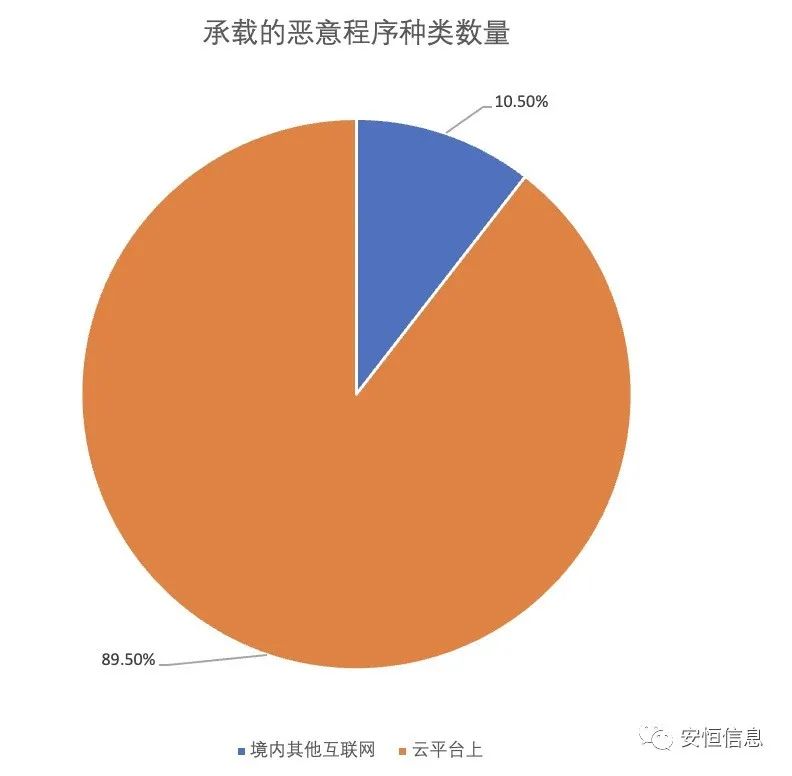

同时,攻击者经常利用我国云平台发起网络攻击,其中云平台作为控制端发起DDoS攻击的事件数量占境内控制发起DDoS攻击的事件数量的 51.7%、作为攻击跳板对外植入后门链接数量占境内攻击跳板对外植入后门链接数量的 79.3%;

作为木马和僵尸网络恶意程序控制端控制的 IP 地址数量占境内全部数量的65.1%、承载的恶意程序种类数量占境内互联网上承载的恶意程序种类数量的 89.5%。

数据来源:CNCERT/CC

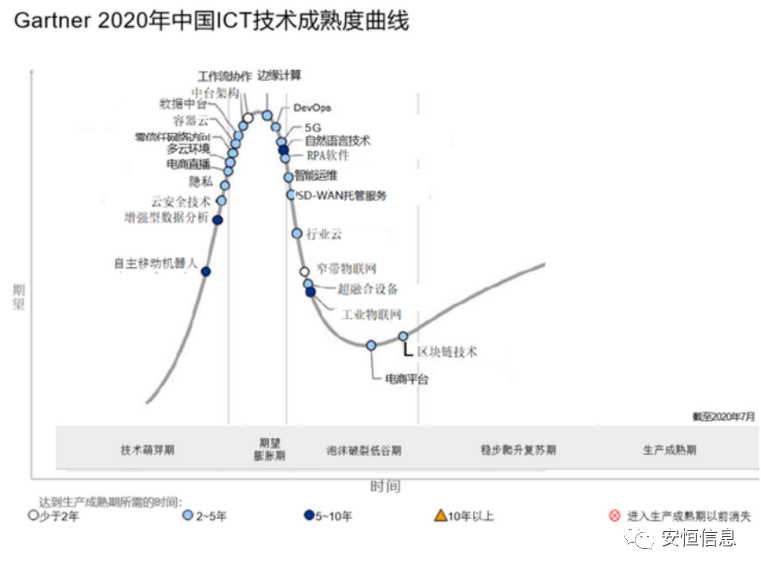

Gartner 《2021年中国ICT技术成熟度曲线报告》(Hype Cycle for ICT in China,2021 )横向维度按照技术成熟度分为从新兴到成熟的5个阶段,纵向维度表现该技术的期望值。此次ICT成熟度曲线对AIOps平台、数据中台、5G、低代码、容器即服务、多云、云安全、边缘计算等20多项新型有重大发展价值的技术进行分析。

中国云安全市场空间广阔。根据中国信通院数据,2019 年我国云计算整体市场规模达 1334.5 亿元,增速 38.6%。预计 2020-2022 年仍将处于快速增长阶段,到 2023年市场规模将超过 3754.2 亿元。中性假设下,安全投入占云计算市场规模的 3%-5%,那么 2023 年中国云安全市场规模有望达到 112.6 亿-187.7 亿元。

彩蛋时刻

码上开启云上安全之路

云安全

云安全 态势感知

态势感知 物联网安全

物联网安全 工业互联网安全

工业互联网安全 安全管理

安全管理 数据安全

数据安全 网络安全

网络安全 应用安全

应用安全 商用密码

商用密码 端点安全

端点安全 新型智慧城市

新型智慧城市 开发安全

开发安全 云原生安全

云原生安全 网络空间靶场

网络空间靶场

运营管理服务

运营管理服务